外网打点(上)

信息搜集在攻防演练或者漏洞挖掘项目中是第一步,虽然比较无脑,但是不可或缺

基本方法,无非就是信息搜集-->找到脆弱资产-->漏洞利用→getshell,说起来是很简单的。

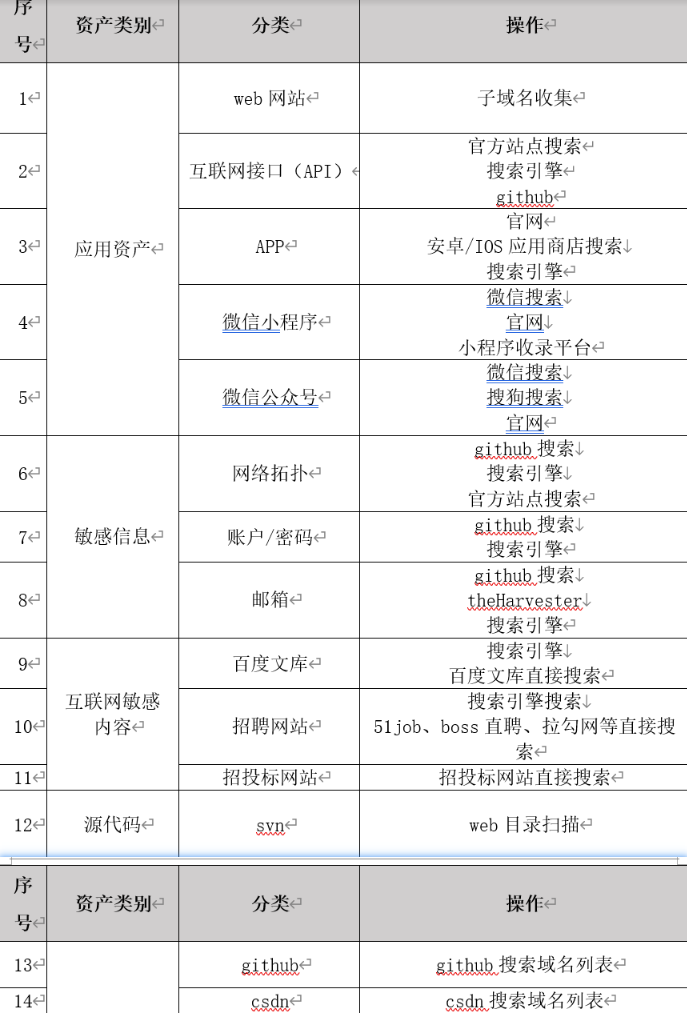

目标资产类型

明确目标

公司 - 子公司 - 产品

当项目经理告诉了你攻击目标的时候 →得到公司名→上爱企查查搜公司名→搜出来一堆公司和子公司

这时候可以整个爱企查会员

demo:

当然还有它的子公司,或者可以根据它的产品的进行搜索

建议整理成表格,方便处理

to子域名

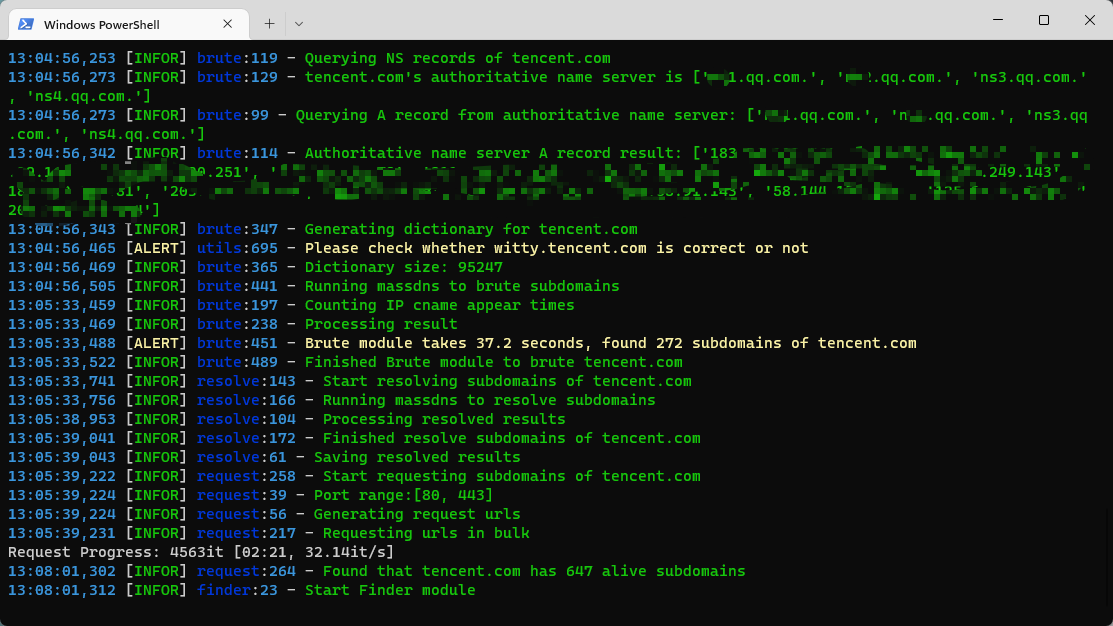

拿到这堆公司和子公司的名字→oneforall来跑一遍→然后得到了一堆子域名

oneforall:shmilylty/OneForAll: OneForAll是一款功能强大的子域收集工具 (github.com)

使用示例demo

ps: 跑这个及其占用带宽,并且大企业速度奇慢

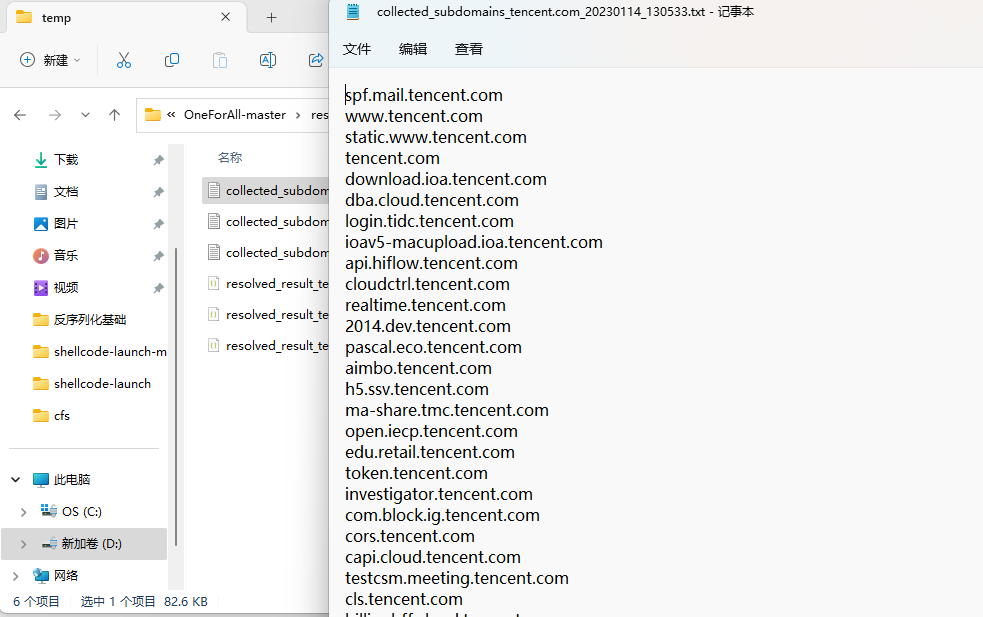

可以看到这个文件夹下面就有了

也有ip

to ip c段

拿到这堆子域名丢给Eeyes跑一遍→得到对应子域名对应的ip和c段信息

Eeyes: Release Eeyes · EdgeSecurityTeam/Eeyes (github.com)

这个需要在config.ini写下fofa的token等配置

简单漏扫

将对应ip和c段丢给fofa和fscan→fofa能快速得到c段资产信息,fscan能快速扫一遍,顺便帮你打一下常用漏洞

同样类似功能的漏扫除了fscan还有burpsuit+xray, awvs, goby ...

如果你的运气足够好,这个时候fscan已经有漏洞爆出来了,可以直接去利用了(小概率事件)

指纹识别

刚刚fofa得到的资产看一眼,这里可以配合ehole的指纹识别来帮助快速筛选,通过筛选敏感资产,例如shiro,fastjson等直接能够反序列化getshell的资产(小概率事件),如果你的运气好,那么这个时候已经有漏洞了,可以直接利用了

各种工具

公司->子域名->产品:

资产集大成收集工具:

1 enscan:https://github.com/wgpsec/ENScan_GO

2 ieyes:SiJiDo/IEyes: icp备案查询 (github.com)

3 H: SiJiDo/H: H是一款强大的资产收集管理平台 (github.com)

子域名枚举:shmilylty/OneForAll: OneForAll是一款功能强大的子域收集工具 (github.com)

指纹收集+apk脱壳扫描:

集大成者的漏扫+信息收集(支持 web扫描、系统扫描、子域名收集、目录扫描、主机扫描、主机发现、组件识别、URL爬虫、XRAY扫描、AWVS自动扫描、POC批量验证,SSH批量测试、vulmap):

后面有时间想写个按顺序调用这些工具的脚本还有对上面输出的数据集进行去重和探活的脚本(也可以github上找找)

敏感信息收集

github收集敏感信息

云盘收集敏感信息

百度文库爬虫,需要百度cookie:

BoyInTheSun/wks: 百度文库爬虫 Baidu Wenku Spider 百度文库下载器 (github.com)