2023-鹏城杯决赛wp-day3

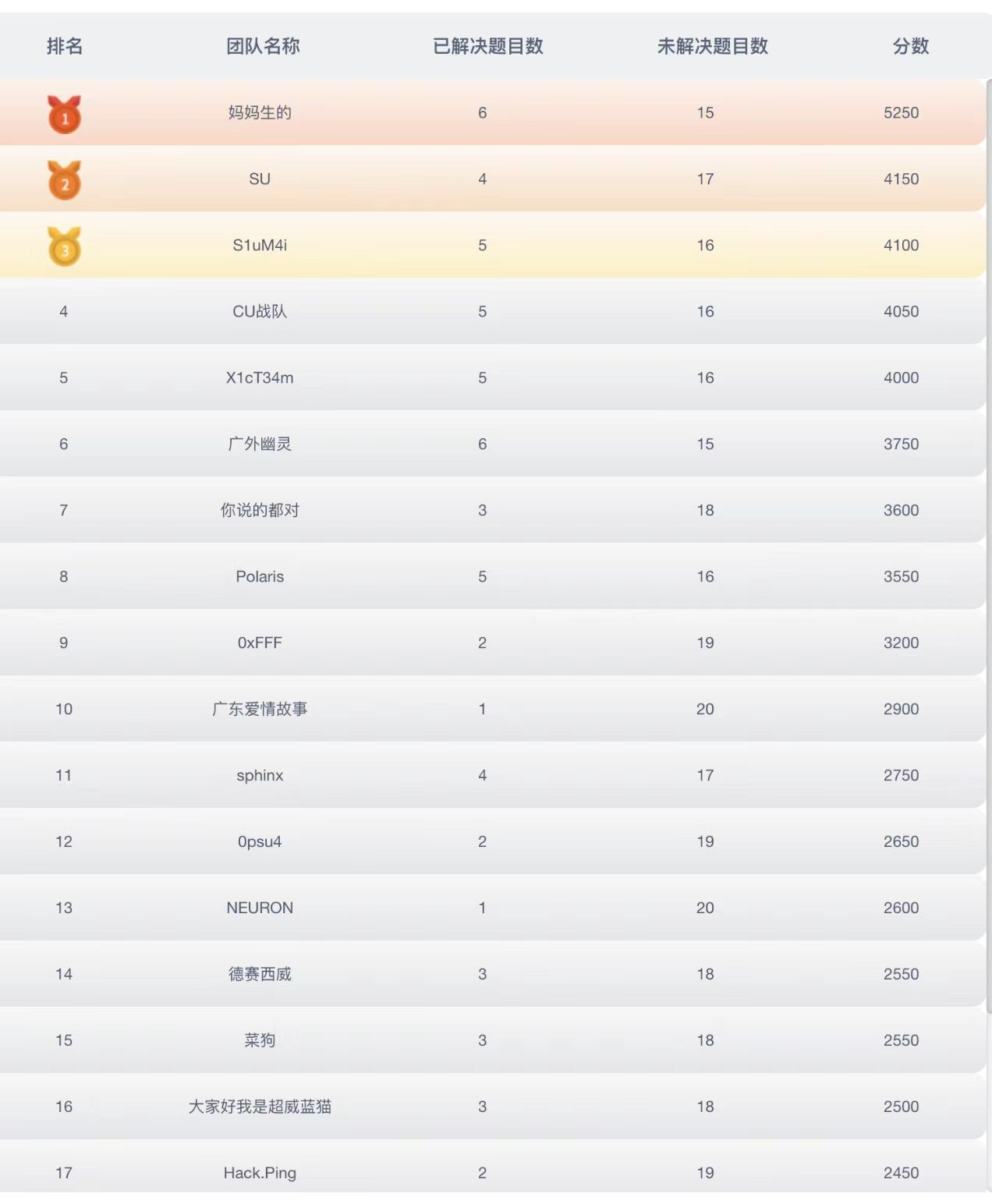

最终成绩

石油石化自动控制安全2

该场景是模拟天然气采集、输送和净化的生产工艺流程,主要生产设备包括采气井、测量仪表、管道、锅炉、脱硫装置、脱水装置。靶标设备为工程师站实物和生产控制系统(PAC)实物。选手对需现场控制逻辑进行篡改,实现危险操作。选手需要提交报告说明整个过程。该场景需要完成石油石化自动控制安全1后向裁判提交排队申请,目标地址:169.254.150.200。 【选手特别注意】:不能对生产控制系统(PAC)进行FUZZ测试,不能执行破坏性攻击。

169.254.150.200 - 待会回来看

fscan探测不存活

企业攻防对抗

本场景模拟了一个典型企业拓扑,采用攻防双方在虚拟企业环境中的实战演练的模式,选手需要对目标环境中信息系统进行渗透测试,场景中部署了5套相同的环境,分别由5支不同的队伍进行防守,选手可对5个场景同时攻击,同一漏洞在多个场景可累计得分。5个场景的入口地址为分别为目标1:202.103.24.68;目标2:202.103.24.69;目标3:202.103.24.70,目标4:202.103.24.71,目标5:202.103.24.72。选手需提交渗透测试报告说明渗透过程和结果,报告中需区分不同目标,选手不可对目标进行破坏性攻击。

政务外网安全测试

本场景部署了某区政务业务系统场景,包括零信任平台、安全中枢平台、信用就医平台和企业综合服务平台,请对这些系统进行渗透测试,发现系统漏洞。本场景需要提交渗透测试报告,裁判根据报告进行评分。业务系统地址如下,零信任安全平台网关:https://10.10.4.3:8443,https://10.10.4.2:12184/login-manage.html;网络安全中枢平台:https://10.10.1.2;企业综合服务平台:http://172.16.0.101/service-center-backstage,http://172.16.0.101/service-center/index;信用就医系统:http://10.10.2.2/tmcmanager/index.html。!!!!!选手不允许对场景进行任何破坏性攻击,针对场景做任何高危动作需要裁判审核,所有渗透测试痕迹必须在报告中体现以便于赛后清理数据!!!!!

[*] Icmp alive hosts len is: 1

10.10.4.2:22 open

10.10.4.2:9010 open

10.10.4.2:9080 open

10.10.4.2:9001 open

[*] alive ports len is: 4

start vulscan

[*] WebTitle: http://10.10.4.2:9010 code:307 len:57 title:None 跳转url: http://10.10.4.2:9001

[*] WebTitle: http://10.10.4.2:9001 code:401 len:93 title:None

[*] WebTitle: http://10.10.4.2:9080 code:200 len:23167 title:Portainer

[*] WebTitle: http://10.10.4.2:9001 code:401 len:93 title:None

[+] InfoScan:http://10.10.4.2:9080 [Portainer(Docker管理)]http://10.10.4.3:8443

通过重置密码得知admin用户存在,

爆破的时候发现有两个请求,然后爆太快会被拦截(变成200状态码)

太卡了没扫目录

http://10.10.4.2:12184/login-manage.html

账号密码发送的时候发现加密发送了,所以要写比较麻烦的脚本爆破

dirsearch没敏感信息

9001

dirsearch

[15:24:58] 200 - 91B - /favicon.ico

[15:25:09] 200 - 46B - /swagger-resources

[15:25:10] 200 - 91B - /v2/

[15:25:10] 200 - 91B - /v2

[15:25:10] 200 - 91B - /v2/_catalog

[15:25:10] 200 - 91B - /v2/keys/?recursive=true22不存在弱口令

10.10.4.2

ssh://10.10.2.2:22 ssh Length:21,Version:8.2,ProductName:OpenSSH,Port:22,Digest:"SSH-2.0-OpenSSH_8.2\r\n,Info:protocol2.0

http://10.10.2.2:80 403Forbidden Port:80,Digest:>\r\n<hr><center>nginx/1,Length:277,FingerPrint:nginx

http://10.10.2.2:8080 403Forbidden Port:8080,Digest:y>\r\n<center><h1>403Fo,Length:277,FingerPrint:nginx

http://10.10.2.2:9090 Loading... Length:42629,Port:9090,FingerPrint:Windows;PasswordField;HTML5,FoundDomain:e.id、i.id、firefox.com、google.com、microsoftedge.com、apple.com,Digest:错误需要新的浏览器以确保安全性、可靠性和性能。验

pop3://10.10.2.2:110 response is empty Port:110,Length:0

smtp://10.10.2.2:25 response is empty Port:25,Length:0[*] alive ports len is: 4

start vulscan

[*] WebTitle: http://10.10.4.2:9010 code:307 len:57 title:None 跳转url: http://10.10.4.2:9001

[*] WebTitle: http://10.10.4.2:9001 code:401 len:93 title:None

[*] WebTitle: http://10.10.4.2:9080 code:200 len:23167 title:Portainer

[*] WebTitle: http://10.10.4.2:9001 code:401 len:93 title:None

[+] InfoScan:http://10.10.4.2:9080 [Portainer(Docker管理)]http://10.10.4.2:9080 docker管理界面不存在弱口令

不是CVE-2018-19367

dirsearch没东西,一堆跳转

https://10.10.1.2

ssh://10.10.1.2:22 ssh ProductName:OpenSSH,Version:8.2,Info:protocol2.0,Digest:"SSH-2.0-OpenSSH_8.2\r\n,Length:21,Port:22

https://10.10.1.2 智能一体化网络安全中枢平台 FingerPrint:HTML5,Port:443,Digest:智能一体化网络安全中枢平台很抱歉,如果没有支持,,Length:2414

https://10.10.1.2:443 智能一体化网络安全中枢平台 Port:443,FingerPrint:HTML5;pcsa,Digest:智能一体化网络安全中枢平台很抱歉,如果没有支持,,Length:2414

http://10.10.1.2:9090 Loading... Digest:"错误需要新的浏览器以确保安全性、可靠性和性能。,FoundDomain:e.id、i.id、firefox.com、google.com、microsoftedge.com、apple.com,Length:42624,FingerPrint:Windows;PasswordField;HTML5,Port:9090

pop3://10.10.1.2:110 response is empty Port:110,Length:0

smtp://10.10.1.2:25 response is empty Port:25,Length:0[*] WebTitle: https://10.10.1.2 code:200 len:2217 title:智能一体化网络安全中枢平台

[*] WebTitle: https://10.10.1.2:9090 code:200 len:42032 title:Loading...

已1.2

发现admin被锁定30min

扫完了,被ban完了

https://10.10.1.2:9090/ cockpit框架 登录那里有bug

扫目录没啥东西,有个/ping更加证明了

http://172.16.0.101/service-center-backstage

dirsearch掉线

还在试弱口令

http://10.10.2.2/tmcmanager/index.html

dirsearch无果,弱口令验证码没工具绕

智能汽车云控平台安全测试

该场景是智能汽车云控平台系统(http://172.10.0.2:8080/),请对这些系统进行渗透测试,发现系统漏洞。本场景需要提交渗透测试报告,裁判根据报告进行评分。

http://172.10.0.2:8080/

172.10.0.2:22 open

172.10.0.2:8080 open

172.10.0.2:8443 open

172.10.0.2:90 open

172.10.0.2:9443 open

[*] alive ports len is: 5

start vulscan

[*] WebTitle: http://172.10.0.2:90 code:200 len:842 title:奇安信网神

[*] WebTitle: https://172.10.0.2:9443 code:200 len:842 title:奇安信网神

[*] WebTitle: http://172.10.0.2:8080 code:302 len:0 title:None 跳转url: http://172.10.0.2:8080/login?refer=%2F

[*] WebTitle: https://172.10.0.2:8443 code:302 len:0 title:None 跳转url: https://172.10.0.2:8443/login?refer=%2F

[*] WebTitle: http://172.10.0.2:8080/login?refer=%2F code:200 len:1792 title:网络安全准入系统

[*] WebTitle: https://172.10.0.2:8443/login?refer=%2F code:200 len:1792 title:网络安全准入系统云控安全平台账号密码: test,Admin@135

尝试越权无果

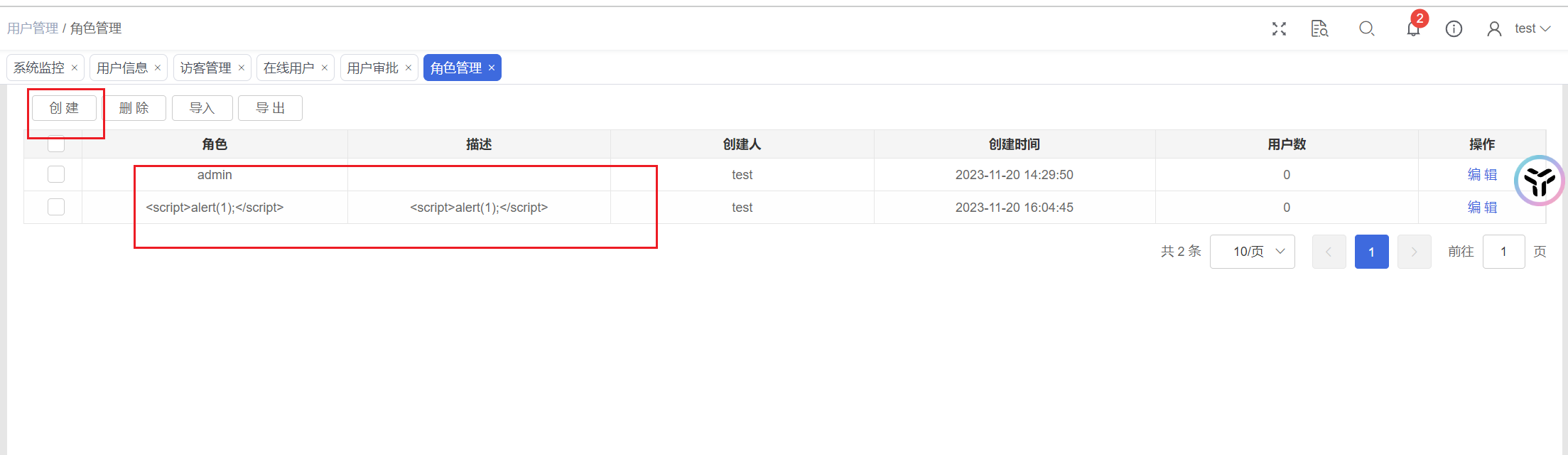

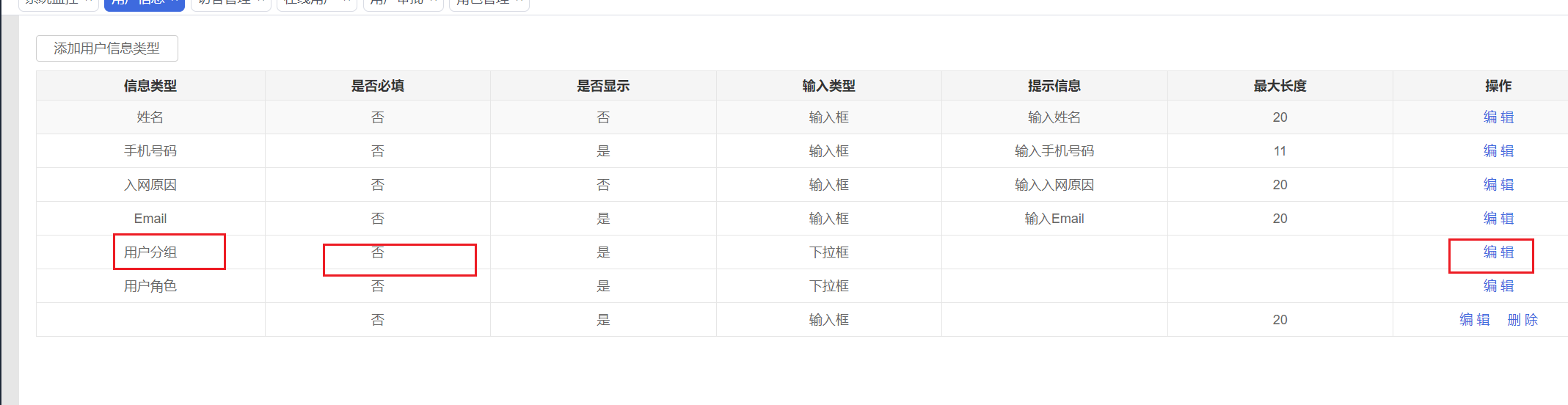

在后台-》用户信息处

可以修改用户

http://172.10.0.2:90/

注册那里用户角色选不了,上面修改后可以解决这个问题,但是似乎没有实现注册接口

dirsearch 未果

5G云原生安全

shell1

审计了附件,然而没屌用

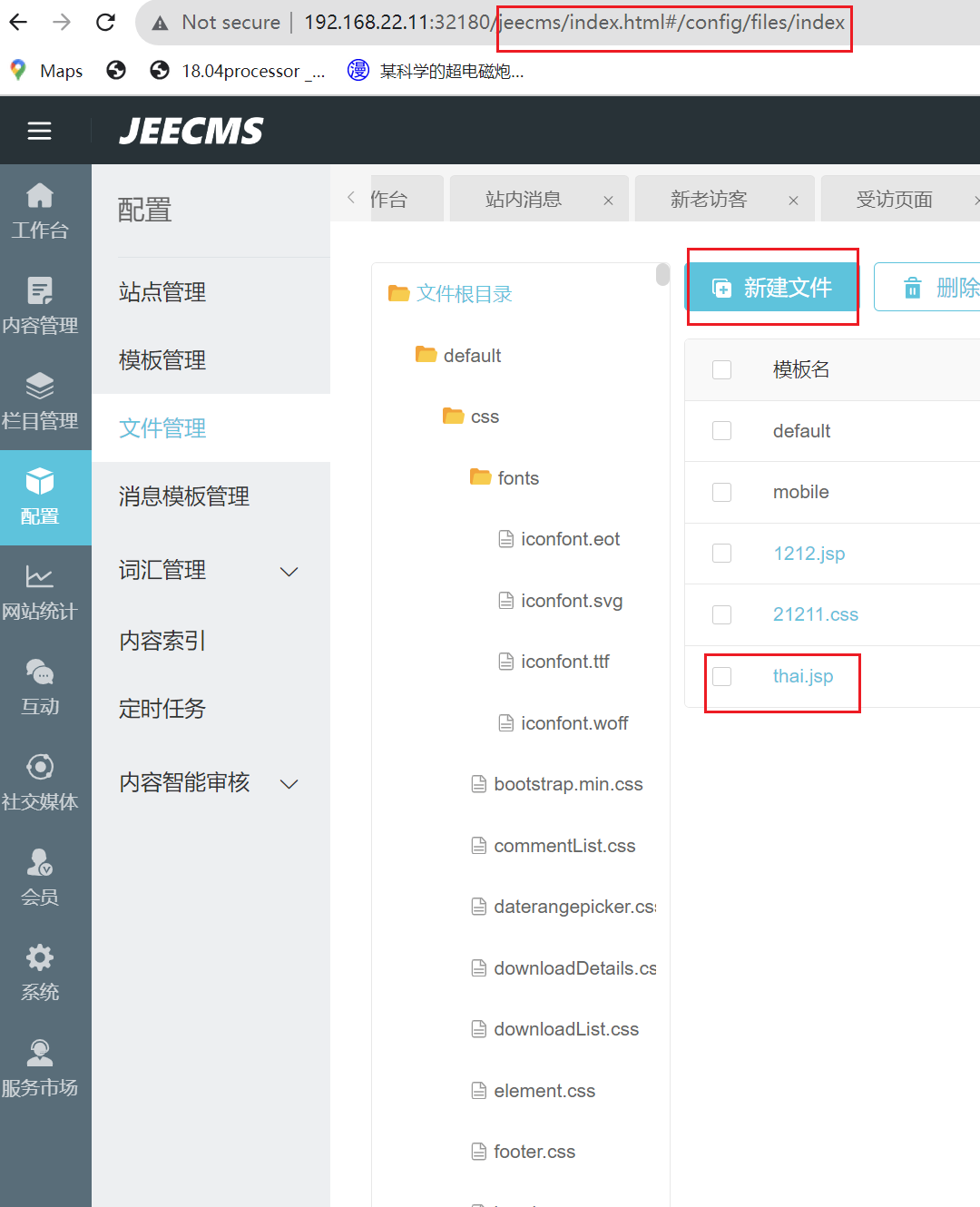

测了一堆上传的api,再快结束的时候找到了配置->文件管理->新建文件

填好后抓包,放掉第一个页面,接下来一个就是

{

“name”:“1.css”

“data”:"xxxx"

"path":"/w/default/css/fonts"

}然后name和data改为jsp就好了

大概就会传到这样的目录下(但是图片的目录没有写jsp的权限,随便换一个css的目录就好)

后面就上冰蝎,fscan扫内网,搭建代理,搭建代理的时候发现frp爆了0.0.0.0:7000的一个报错,很怪,难道是不出网?,黄正哥哥回来说应该是端口冲突了(复盘的时候发现自己错传了frps上去)

但是听tel爷说正向代理

然后还有一种做法,就是去找jeeecms的cve

除此之外,也可以用PUT协议上传漏洞

城市燃气系统安全2

该场景与城市燃气系统安全1场景联动,为OT侧控制系统,选手需要对控制系统进行渗透测试。该场景根据城市燃气系统安全1场景得分高低排队答题,先到先得。目标地址:10.0.6.101/102,10.0.6.109、10.0.6.10。!!!!!选手可执行漏洞验证,但不能进行破坏攻击。!!!!!