如果发现图裂了可以看这个:

https://blog.csdn.net/weixin_51458899/article/details/123365807

今天的学习:

sql注入的类型

布尔盲注(脚本)

联合注入 (字段数要一致,通过order by)

报错注入(Xpath报错, updatexml与extractvalue对xml进行查询和修改,extractvalue(xml_str ,

Xpath) 函数,按照Xpath语法从XML格式的字符串中提取一个值,如果函数中任意一个参数为NULL,返回

值都是NULL,但如果我们构造了不合法的Xpath ,MySQL便会出现语法错误,从而显示出XPath的内

容)

宽字节注入(宽字节注入主要是在设置数据库编码和后端编码不一致的时候,例如UTF-8是变长编码,

如果我们在输入的引号前面加上超过UTF-8一字节表示范围的字符时,编码转换的时候便会将该字符与

转义引号的反斜线认为是一个双字节的字符从而进行逃逸)

堆叠注入(当存在$mysqli->multi_query($sql)的时候,允许执行多个sql语句.常用handler,预编译攻

击 )

二次注入(在输入的时候进行了处理,但是在取出数据的时候没有进行检验。)

mysql读写文件

(64条消息) mysql数据库读写文件沙上有印的博客-CSDN博客数据库读取文件命令

mysql防御

预编译和参数绑定

使用php的pdo拓展

转义单引号,统一php和Mysql的字符集

反向代理正向代理区别

蚁剑菜刀冰蝎异同

linux提权

一个简单的提权案例(使用kali的searchsploit,具体使用参考https://www.jianshu.com/p/bd8213c53717)https://zhuanlan.zhihu.com/p/78943079

简单的uid提权https://blog.csdn.net/Fly_hps/article/details/80428173

cve2021-4043 源码地址,利用大家应该试过了吧

floor报错注入

原理一句话就是:键值重复

具体原理SQL注入之双查询注入 - FreeBuf网络安全行业门户

我们查询的时候,mysql数据库会先建立一个临时表,设置了UNIQUE约束的group_key和tally两个字段。当查询到新的"group_key键"不在临时表中,数据库就会将其插入临时表中,如果数据库中已存在group_key该键,则找到该键对应的"tally计数"字段并加1。最后遍历完所有键时,会审视该临时表有无重复的键,重复的键就报错了(然而正常不会重复,因为正常的表都是升序排好的)

而我们的floor最后生成的结果会有0,1交替的可能,所以会报错

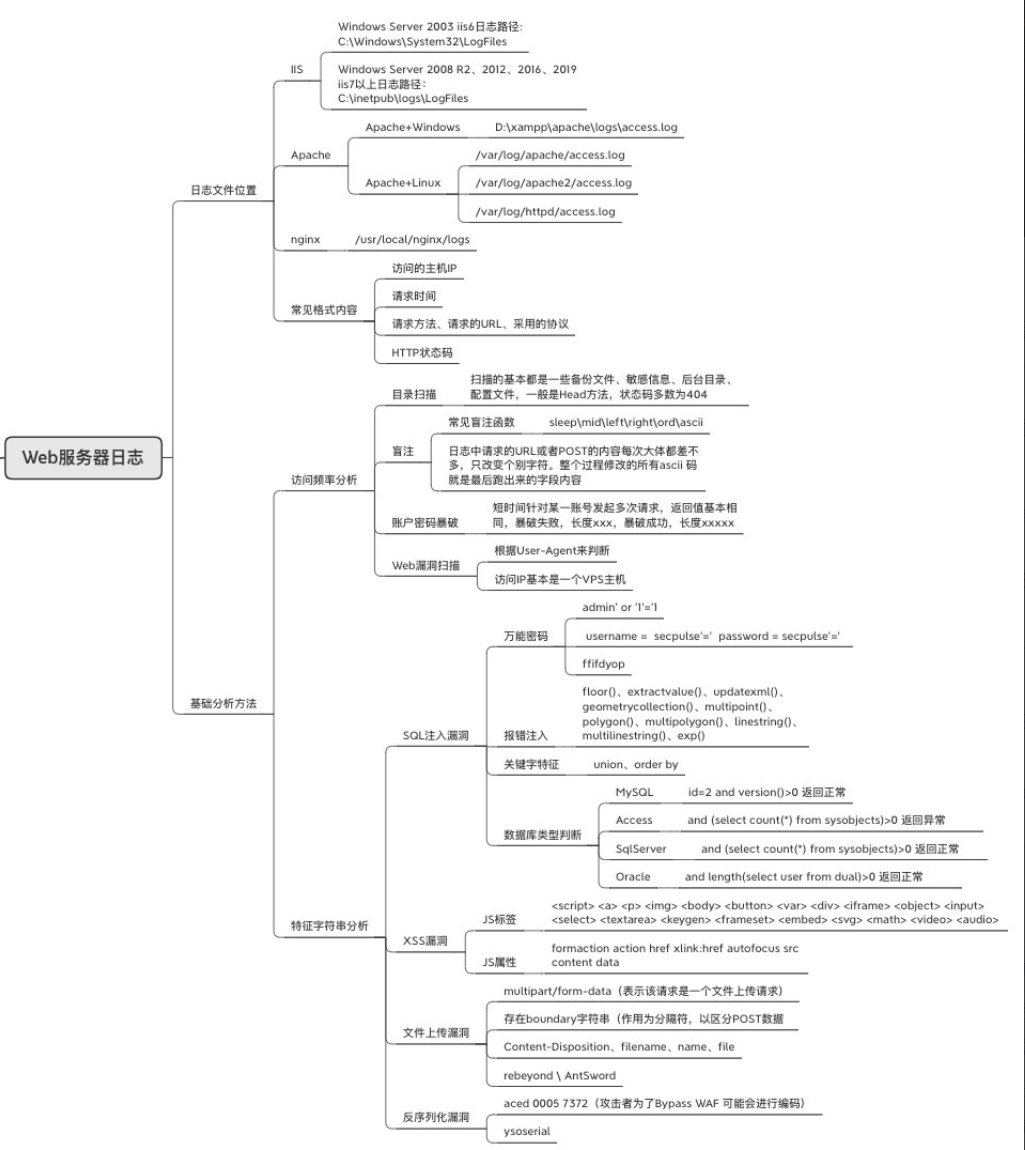

日志审计

图

这张图看熟,尤其Linux上的apache和nginx

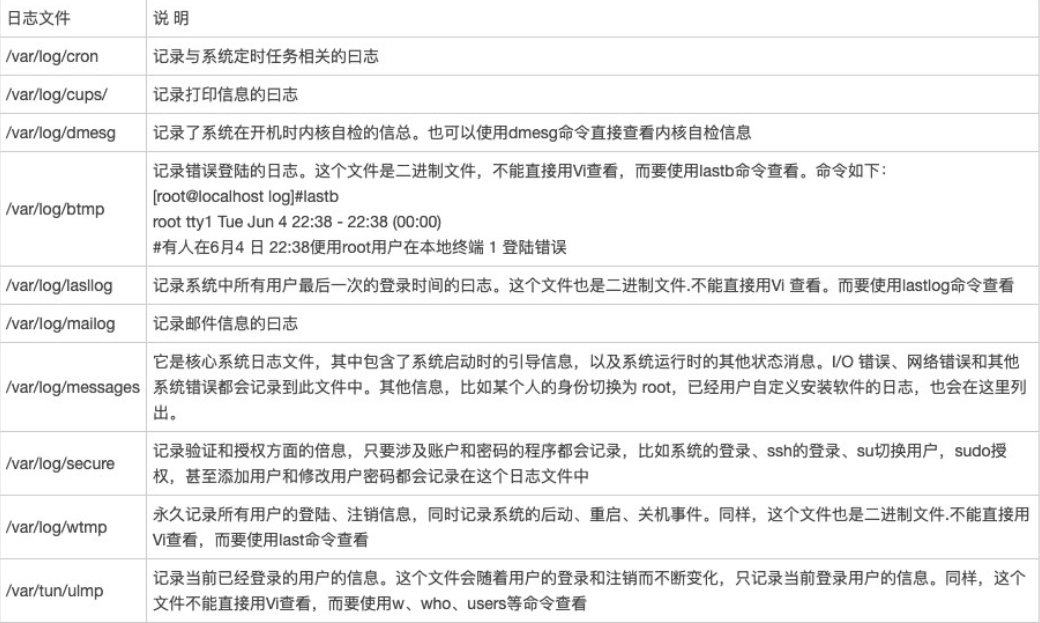

系统log

日志分析技巧

第一种:确定入侵的时间范围,以此为线索,查找这个时间范围内可疑的日志,进一步排查,最终确定攻击者,还原攻击过程。

第二种:攻击者在入侵网站后,通常会留下后门维持权限,以方便再次访问,我们可以找到该文件,并以此为线索来展开分析。

1、列出当天访问次数最多的IP命令:

cut -d- -f 1 log_file|uniq -c | sort -rn | head -20

•

2、查看当天有多少个IP访问:

awk '{print $1}' log_file|sort|uniq|wc -l

•

3、查看某一个页面被访问的次数:

grep "/index.php" log_file | wc -l

•

4、查看每一个IP访问了多少个页面:

awk '{++S[$1]} END {for (a in S) print a,S[a]}' log_file

•

5、将每个IP访问的页面数进行从小到大排序:

awk '{++S[$1]} END {for (a in S) print S[a],a}' log_file | sort -n

•

6、查看某一个IP访问了哪些页面:

grep ^111.111.111.111 log_file| awk '{print $1,$7}'

•

7、去掉搜索引擎统计当天的页面:

awk '{print $12,$1}' log_file | grep ^\"Mozilla | awk '{print $2}' |sort | uniq | wc -l

•

8、查看2018年6月21日14时这一个小时内有多少IP访问:

awk '{print $4,$1}' log_file | grep 21/Jun/2018:14 | awk '{print $2}'| sort | uniq | wc -l

9、统计爬虫

grep -E 'Googlebot|Baiduspider' /www/logs/access.2019-02-23.log | awk '{ print $1 }' | sort | uniq

10、统计浏览器

cat /www/logs/access.2019-02-23.log | grep -v -E 'MSIE|Firefox|Chrome|Opera|Safari|Gecko|Maxthon' | sort | uniq -c | sort -r -n | head -n 100

11、IP统计

grep '23/May/2019' /www/logs/access.2019-02-23.log | awk '{print $1}' | awk -F'.' '{print $1"."$2"."$3"."$4}' | sort | uniq -c | sort -r -n | head -n 10

12、统计网段

cat /www/logs/access.2019-02-23.log | awk '{print $1}' | awk -F'.' '{print $1"."$2"."$3".0"}' | sort | uniq -c | sort -r -n | head -n 200

13、统计域名

cat /www/logs/access.2019-02-23.log |awk '{print $2}'|sort|uniq -c|sort -rn|more

14、 统计URL

cat /www/logs/access.2019-02-23.log |awk '{print $7}'|sort|uniq -c|sort -rn|more

15、URL访问量统计

cat /www/logs/access.2019-02-23.log | awk '{print $7}' | egrep '\?|&' | sort | uniq -c | sort -rn | more

讲真,上面这些完全背下来不可能,但是管道符之间的指令还是要学习,可能也会从linux操作上提问。

这里我缺乏实操,因为直接用真机那个log_file太大了,cat都卡

wireshark

锁定ip

ip.addr=='192.168.0.106';ip.src=='192.168.0.106';ip.dist==192.168.0.106';

tcp.port==21、udp.port==53

http.request.method=="POST"

http.request.method=="GET"

http.request.uri=="/flag.php"

http contains flag

smtp,http,https

ip.addr==x.x.x.x && tcp.port==21、tcp.port==21 or udp.port==53

文件属性统计,ip统计,端口统计,搜索功能,tcp跟踪流

关于SMTP流的审计:

SMTP协议分析及流量还原 - Coco's 信安小站 (cocosec.com)

(由于时间原因这里只是粗略看)

内存取证

待补充

webshell

d盾

exe木马

一般是拖到虚拟机里面逆向分析,或者杀软病毒查杀

微步

QAX